Local admin jogosultság szerzése az antivírus karanténjának kihasználásával

Sajnos vannak olyan esetek, amikor a kiberbűnözőket nem megakadályozzák a támadásaikban a biztonsági szoftverek, hanem még segítséget is nyújtanak.

A hackerek egyik tulajdonsága, hogy nem finnyásak, ha a támadható felületek kiválasztásáról van szó. Ugyan mindig keresik a legegyszerűbb megoldásokat, de nem mennek a szomszédba egy kis furfangért sem. Az sem fekszi meg a gyomrukat, ha egy olyan védelmi eszközt kell a saját szolgálatukba állítani, amelyet éppen ellenük fejlesztettek ki. Ilyenkor csak az segíthet, ha a problémát egy etikus hacker fedezi fel, aki jelzi a sérülékenységet a gyártóknak, és azok gyors lépéseket tesznek. Úgy fest, hogy az elmúlt napokban pont ez történt.

Florian Bogner, a Kapsch biztonsági auditora egy érdekes jelenségre lett figyelmes, amikor éppen víruskeresőket próbálgatott. Arra jött rá, hogy számos antivírus program nem minden téren kezeli megfelelően azokat a karanténokat, amik a fertőzött fájlok elkülönítésére szolgálnak. Egészen pontosan a karanténokból történő visszaállítási folyamatokkal van probléma, ami ráadásul egy egyszerű, Windows által biztosított parancs segítségével is kihasználhatóvá válhat.

Így működik a támadás

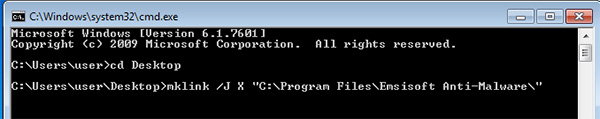

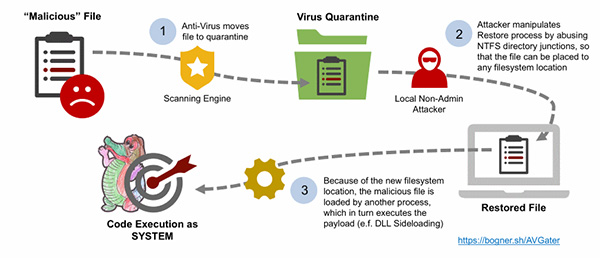

Amikor egy támadó a fenti sebezhetőséget akarja kihasználni, akkor először az ártalmas állományát be kell juttatnia a rendszeren éppen szolgálatot teljesítő víruskereső karanténjába. Ezt megteheti úgy, hogy manuálisan hozzáadja a fájlját, vagy jó esetben maga a víruskereső helyezi el oda, mondván egy ártalmas állományról van szó. Amikor ez megtörténik, akkor bevethető az ügynevezett NTFS directory junction technika, ami a nevével ellentétben nem bonyolult.

Forrás: bogner.sh

A szakember ehhez a Windows részét képező mklink parancsot használta “/J” kapcsolóval. Ezzel azt érte el, hogy a fertőzött fájl mappáját hozzákapcsolta, linkelte egy olyan könyvtárhoz, amelybe más különben nem lett volna jogosultsága írni. (Ezek lehetnek például a Windows rendszerkönyvtárai vagy akár a víruskereső védett mappája is.) Ezt követen pedig nincs más teendő, mint a karanténból helyreállítani a fájlt, amely már nem az eredeti, hanem az “átirányított” mappába kerül.

Forrás: bogner.sh

A fenti támadási módszer két módon segíti az elkövetőket. Egyrészt jogosultsági szint emelést biztosít, hiszen sima felhasználói jogokkal nem írható mappákhoz ad teljes körű hozzáférést (a karanténból történő helyreállítást végző víruskereső SYSTEM jogosultsági szintjén). Másrészt pedig a támadó azt is biztosíthatja, hogy a támadókódja a Windows minden újraindításakor betöltődjön, ha erre alkalmas mappába mozgatja az állományát a trükk révén. Az eddigi elemzések szerint a módszer kockázatát viszont csökkenti, hogy a támadónak fizikai hozzáféréssel kell rendelkeznie a kiszemelt PC-hez, és a karantént tudnia kell menedzselni.

Bogner már értesítette az antivírus gyártókat a felfedezéséről. Eddig a Trend Micro, az Emsisoft, a Kaspersky Lab, a Malwarebytes, az Ikarus és a Check Point (Zone Alarm) adott ki frissítést, amivel megszüntethető a szóban forgó rendellenesség. A következő napokban azonban várhatóan további cégek is jelentkeznek még javításokkal. Így a legfontosabb, hogy a víruskeresőket naprakészen kell tartani. Vállalati környezetekben pedig a lehetőségekhez mérten szabályozni kell a karanténokhoz történő hozzáféréseket. Vagyis a megoldást nem a víruskeresők használatának mellőzése jelenti!

Forrás: https://biztonsagportal.hu/