Banki adatok online elszipkázása

Úgy tűnik, lassan egész sorozattá formálódik az a támadási fajta, ahol egy nagynevű, ismert webáruház fizetési oldalát úgy törik fel, hogy onnan szépen, csendben az ügyfelek banki adatait ellopják. A márciusi Tupperware eset után itt az újabb hasonló incidens.

Mint emlékezetes, pár hete adtunk hírt arról, hogy az amerikai Tupperware cég weboldalán szakemberek olyan célzott támadást azonosítottak, amelyben a vásárlók fizetési adatait a hivatalos VISA CyberSource oldalt utánzó hamis, adathalász aloldal segítségével szerezték meg.

Az ottani helyzetet az is nehezítette, hogy a cég nem is válaszolt az IT biztonsági szakértők telefonos, és e-mailes hibajelzéseire, pedig egy havi egy milliós látogatottságú oldalról volt szó.

A mostani támadás a brit hardverlánc, a Robert Dyas webhelyét sújtotta. A weboldalukban olyan rejtett kód szerepelt, amely ellopta az ügyfelek fizetési adatait, vagyis a kártya számot, a pontos lejárat dátumot és a háromjegyű biztonsági (úgynevezett CVV) kódot.

A beszámolók szerint az adatok ellopását végző manipulált programkód március 7-e és 30-a között végezhette titokban a fizetési adatok kikémlelését.

Az áruházlánc elismerte a támadás tényét, és itt a kései, 30-i észrevétel után azonnal figyelmeztették az ügyfeleiket. Jake Moore, az ESET munkatársa arra figyelmeztet az incidens kapcsán, hogy jól láthatóan a bűnözők egyre inkább a karantén korlátozások ideje alatt felpörgő online értékesítést célozzák meg, és ezen a területen igyekeznek kárt okozni, banki adatokat, illetve ezáltal egyben pénzt is lopni.

A támadás megvalósításnál gyakori a kártékony JavaScript kódok észrevétlen beillesztése a weboldalba, de a márciusi Tupperware malőrnél például egy rosszindulatú, preparált PNG képállományban volt elrejtve az adott trójai kódja.

A Robert Dyas üzletlánc egy kiterjedt hálózat, az Egyesült Királyság területén 94 üzlettel rendelkeznek, az online értékesítés a korábbi évben pedig meghaladta a 131 millió angol fontot.

Jelenleg zajlik az incidens kivizsgálása, az adott időszakban vásárló lehetséges érintett ügyféllel – körülbelül 20 ezren – pedig közvetlenül felvették a kapcsolatot, és konkrét lépésekkel, tanácsokkal segítik őket, javasolva például, hogy haladéktalanul vegye fel a kapcsolatot bankjukkal, és ellenőrizzék a gyanús pénzmozgásokat.

A fenti történetben sajnos sok szomorúság van, és erősen gyanítható, hogy a 30-i észrevétel talán nem is saját, hanem külső visszajelzésekből érkezhetett. Pedig alapos vírusszűrés, a tűzfaladatok elemzése, de még a weboldal kódjának módosítás elleni figyelése is mind mind segíthetett volna mihamarabbi felismerésben.

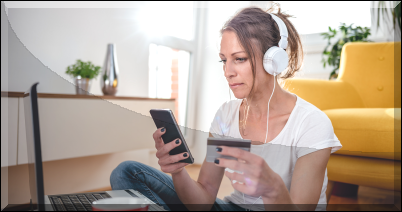

Remélhetőleg később tanulságként megismerhetjük majd a nyomozás által feltárt részleteket, de addig is a felhasználói oldal mit tehet? Az első a mindig üres egyenlegű virtuális net-bankkártya használata, amire csak a tranzakció előtt pár perccel utaljuk rá a megfelelő összeget. Már egy ideje bekapcsolható a kétfaktoros autentikáció az ilyen virtuális kártyához is (például az OTP-nél), amivel a fenti ellopott CVV adatokkal sem megy semmire a tolvaj. És persze hasznos az SMS egyenlegértesítés, amely a legkisebb pénzmozgásról is azonnal értesít minket, így esetleges gyanú esetén haladéktalanul kapcsolatba léphetünk a bankunkkal.

Forrás: https://antivirus.blog.hu