Multikulti plugin rumli

Sokan használnak WordPress rendszert, és ez a népes tábor mindig is vonzotta a támadókat, hiszen ha kiderül valamilyen sebezhetősége, akkor máris tömeges fertőzésekre nyílik mód. Bár most is valami hasonlóval birkóztak egy népszerűnek számító, a többnyelvű használatot támogató WordPress plugint fejlesztő cégnél, azért egy elég bizarr incidens képe bontakozik ki az ellentmondásos részletek alapján.

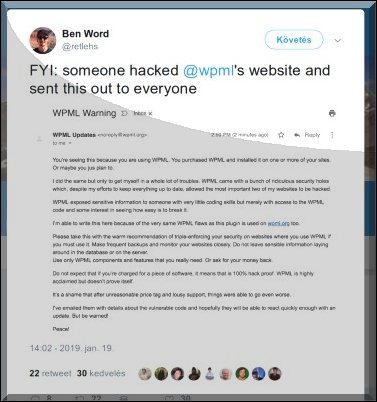

A WordPress Multilingual Plugin nevű kiegészítő modul állítólagos biztonsági hibája kapcsán néhány napja elindult egy figyelmeztető kampány, amely levél bár valóban a hivatalos céges rendszerből lett kiküldve, a fejlesztők szerint az biztosan nem tőlük származott. Ebben az üzenetben arra hívta fel a plugin felhasználók figyelmét egy “ismeretlen jóakaró”, hogy azért törte fel a WPML honlapját, mert a modul veszélyes, könnyűszerrel kihasználható sebezhetőséget tartalmaz a kiegészítő, mindenki vigyázzon vele.

A feladó azt állította, éppen ezeknek a kritikus biztonsági hibáknak a kihasználásával jutott be magára a WPML oldalára is, hogy comingout-oljon. A rejtélyeknek itt azonban még nem volt vége, ugyanis az első hivatalos magyarázkodó kommentár arról szólt, hogy nem csak a fenti körlevél hamis, de egyáltalán nincs is semmifajta sebezhetőség a modulban.

Aztán egy rövid idő elteltével némileg revideálták az álláspontjukat, és a további magyarázatok szerint már egy volt alkalmazottjuk rosszindulatú ténykedése állhat az iménti rejtélyes események háttérben.

A vizsgálatok szerint ez a korábbi munkatárs egy SSH jelszóval képes volt észrevétlenül a rendszerükbe visszalépni, és ezt a rejtett hozzáférést a támadó arra használta fel, hogy a fejlesztők nevével visszaélve félrevezető leveleket írjon, defacelje az oldalt, illetve hogy a blogbejegyzésekhez hozzáférjen.

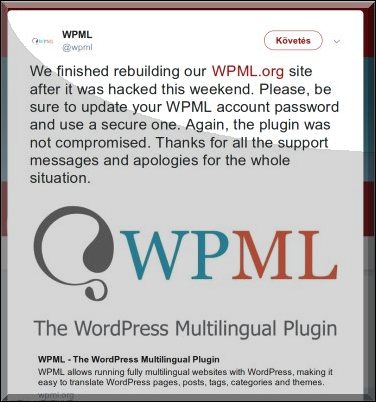

A WPML január 21-i, immár hivatalosnak látszó 😉 közleménye szerint azóta már befejezték a weboldal teljes körű átvizsgálását, illetve részben a biztonságosabb hozzáférést célzó kisebb fejlesztést is végeztek. Reméljük, közben azért jelszavakat is cseréltek.

Ezalatt azt kell érteni, hogy nem csak a kódok átvizsgálását, szükséges cseréjét, hanem az admin felületről régóta hiányzó kéttényezős hitelesítés implementálását is megoldották.

Amir Helzer fejlesztő szerint az incidens során fizetéssel kapcsolatos érzékeny banki adatok nem kerülhettek illetéktelen kézbe. Ismét hangsúlyozta, hogy szerinte a plugin egyáltalán nem hibás, vagy sebezhető, ám a felhasználói adatbázis kompromittálódása, ellopása miatt valóban arra hívják fel a figyelmet, hogy a felhasználók regisztrációikat mihamarabb újítsák meg, és válasszon mindenki másik, új jelszót a wplm.org weboldalhoz történő belépéshez.

Hogy aztán tényleg lehettek-e kritikus hibák a modulban, azt nem tudjuk. Majd meglátjuk, derül-e ki később még valami érdemi információ a furcsa és meglehetősen kínos ügy kapcsán. Peace 🙂

https://antivirus.blog.hu