Kiberbiztonság – Biztonság a biztonságtechnikában

A kibertámadások a hálózati eszközök üzemeltetési kihívásainak szerves részei. Ezért a Vivotek bevetette az iparág legjobb praktikáit a termékeik biztonsági sérülékenységének csökkentése érdekében.

A Vivotek kiberbiztonsági erőfeszítései beépülnek a termékek teljes életciklusába, beleértve a fejlesztést, ellenőrzést, gyártást, szállítást és egyéb szolgáltatást. Folyamatosan újraértékelik és növelik a kiberbiztonsági erőfeszítéseiket annak érdekében, hogy értékes ügyfeleiket a legmagasabb minőséggel és a legmegbízhatóbb termékekkel lássák el. Bár a Vivotek nem tudja megvédeni a szabványos hálózati protokollokat és szolgáltatásokat a kibertámadásoktól, elkötelezettek az ilyen események minimalizálása illetve megállítása felé a Vivotek termékekben.

Együttműködés a kibervédelemben

Az iparág vezető internetes biztonsági szoftverpartnereivel együttműködve a Vivotek arra összpontosít, hogy olyan hálózati védelmi termékeket és szoftvereket állítson össze, amelyek megfelelnek az ipari protokolloknak, valamint folyamatosan fejlesztik azokat a pajzsokat, amelyek védelmet nyújtanak a különböző internetes támadásokkal szemben. A Vivotek megoldások választásával a felhasználók nem csak kiváló minőségű termékeket, hanem biztonságosabb hálózati környezetet is kapnak.

Kiberbiztonság menedzsment

A VIVOTEK a legjobb iparági gyakorlatokat követi a biztonsági megoldások kiépítésében, a terméktervezéstől és a firmware-fejlesztéstől a harmadik féltől származó tesztelésig és értékelésig:

- Követi az OWASP (Open Web Application Security Projekt) 10 legfontosabb irányelvét IoT eszközök, mobil és weboldal kódjaihoz.

- Belső termékbiztonsági kód ellenőrzéseket végez.

- Statikus kódelemzéssel biztosítja a szoftver megbízhatóságát és a kódminőséget.

- A Devcore külső tanácsadóval behatolásos teszteket végeztet a felülvizsgálatok és ajánlások segítésére.

- Sérülékenységi irányelvet, védelmi útmutatót és biztonsági tanácsokat biztosít a felhasználóknak, hogy megértsék a kiberbiztonsági szükségleteiket és kockázataikat.

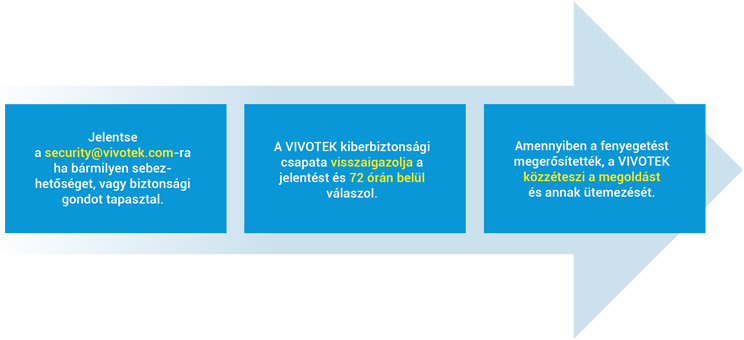

Kiberbiztonsági jelentési folyamat – Gyors válasz és átláthatóság

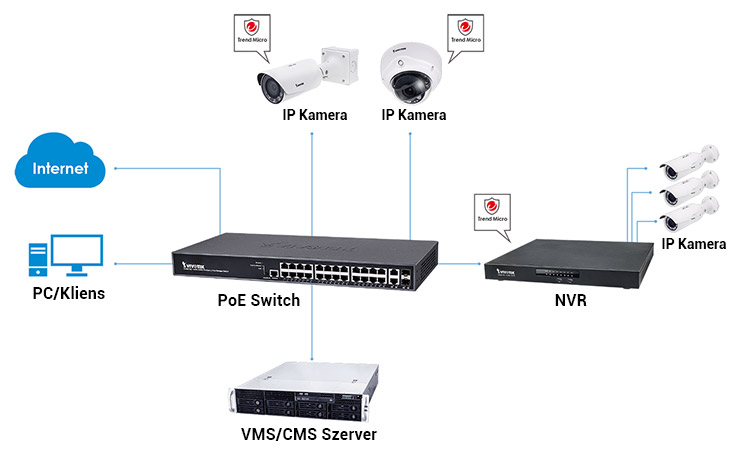

Szövetség a Trend Micro-val

A Vivotek a világ első hálózat-felügyeleti megoldás szállítója, amely együttműködik a világhírű Trend Micro internetes biztonságtechnikai céggel. A Trend Micro behatolás-védelmi szoftverével felfegyverzett hálózati kameráin keresztül a Vivotek magas biztonságot és robusztus hálózati felügyeletet nyújt az élet és adatok védelméhez.

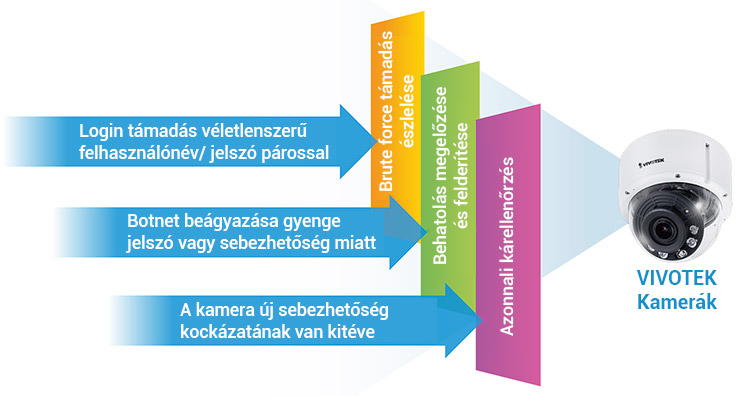

Többrétegű védelmi megoldás a megfigyelő kamerákhoz

- Brute force támadás észlelése

Mikor a rendszer brute force támadást észlel, mely meghatározott számú sikertelen belépési kísérleten alapul, automatikusan aktiválni fog egy védelmi mechanizmust, hogy blokkolja az IP címet és megelőzze a további támadásokat.

- Behatolás észlelése és megelőzése

Miután lekapcsol, ha bármilyen káros, vagy abnormális belépési magatartást érzékel, minden kísérlet a konzol irányítására, belépés vitatott webhelyekre, vagy bármilyen behatolási magatartás automatikusan biztosítva lesz a támadási mechanizmus által.

- Azonnali kárkezelés

Ha egy ismeretlen támadás történik, a rendszer távolról összegyűjti az összes adatot és továbbítja a behatolásellenes csapatnak, hogy kivizsgálhassák és megoldhassák a helyzetet, így hatékonyan csökkentsék a belső fertőzések terjedését, ezzel biztosítva, hogy a felhasználók gyorsan és biztonságosan visszatérhessenek a munkához.

Legyen tudatában saját kiberkockázatainak

A hálózat védelme érdekében arra ösztönözzük a felhasználókat, hogy jobban megértsék a kockázatokat, és alkalmazzák a javasolt megoldásokat a számítógépes támadásokkal szembeni sebezhetőségük csökkentése érdekében:

- Erős jelszó használata (Soha ne használja az alapértelmezett jelszót).

- Töltse le a legújabb firmware-t a hibák és sebezhetőségek kijavításához.

- Alkalmazza a VIVOTEK sérülékenységi irányelvét, hogy megtudja, hogyan kezelheti és a biztonsági réseket.

- Kövesse a Vivotek védelmi útmutatóját, hogy biztosíthassa az alapvető, a haladó és a nagyvállalati infrastruktúrát

- Az ismert biztonsági rések kockázatának csökkentése érdekében olvassa el a biztonsági tájékoztatókat.

Friss hírek

- 2018/1/24: KRACK – WPA2 kulcs újratelepítési támadások, Azonosító: VVTK-SA-2018-002

- 2018/1/10: A jogosulatlan információ közzététele a CPU side-channel támadásokon keresztül a Tanácsadói azonosítóban: VVTK-SA-2018-001

- 2017/11/14: Új firmware elérhető a tanácsadói azonosítóhoz: vvtk-sa-20171001-01: A webszerver távoli verem túlcsordulása

Biztonsági tanácsok

| Advisory ID | Advisory | Státusz | Utolsó Frissítés |

|---|---|---|---|

| VVTK-SA-2018-002 | KRACK – WPA2 key reinstallation attacks | Visszaigazolt | 2018.01.24. |

| VVTK-SA-2018-001 | CPU side-channel attacks “Meltdown” and “Spectre” | Visszaigazolt | 2018.01.10. |

| vvtk-sa-20171001-01 | Remote Stack Overflow of Web Server | Javított | 2017.11.14. |

| vvtk-sa-20170621-01 | CVE-2017-9765 – gSOAP | Javított | 2017.08.17. |

| vvtk-sa-20170623-02 | CVE-2017-9829 – Arbitrary File Download | Javított | 2017.11.10. |

| vvtk-sa-20170623-01 | CVE-2017-9828 – Shell Command Injection | Javított | 2017.11.10. |

| – | Cybersecurity Announcement Jul 7 2017 | Javított | 2017.07.07. |

| – | Cybersecurity Announcement Nov 4 2016 | Visszaigazolt | 2016.11.04. |

| Advisory ID | Advisory | Státusz | Utolsó Frissítés |

|---|---|---|---|

| VVTK-SA-2018-002 | KRACK – WPA2 key reinstallation attacks | Visszaigazolt | 2018.01.24. |

| VVTK-SA-2018-001 | CPU side-channel attacks “Meltdown” and “Spectre” | Visszaigazolt | 2018.01.10. |

| vvtk-sa-20171001-01 | Remote Stack Overflow of Web Server | Javított | 2017.11.14. |

| vvtk-sa-20170621-01 | CVE-2017-9765 – gSOAP | Javított | 2017.08.17. |

| vvtk-sa-20170623-02 | CVE-2017-9829 – Arbitrary File Download | Javított | 2017.11.10. |

| vvtk-sa-20170623-01 | CVE-2017-9828 – Shell Command Injection | Javított | 2017.11.10. |

| – | Cybersecurity Announcement Jul 7 2017 | Javított | 2017.07.07. |

| – | Cybersecurity Announcement Nov 4 2016 | Visszaigazolt | 2016.11.04. |

Biztonsági tanácsok

| Advisory ID | Advisory | Státusz | Utolsó Frissítés |

|---|---|---|---|

| VVTK-SA-2018-002 | KRACK – WPA2 key reinstallation attacks | Visszaigazolt | 2018.01.24. |

| VVTK-SA-2018-001 | CPU side-channel attacks “Meltdown” and “Spectre” | Visszaigazolt | 2018.01.10. |

| vvtk-sa-20171001-01 | Remote Stack Overflow of Web Server | Javított | 2017.11.14. |

| vvtk-sa-20170621-01 | CVE-2017-9765 – gSOAP | Javított | 2017.08.17. |

| vvtk-sa-20170623-02 | CVE-2017-9829 – Arbitrary File Download | Javított | 2017.11.10. |

| vvtk-sa-20170623-01 | CVE-2017-9828 – Shell Command Injection | Javított | 2017.11.10. |

| – | Cybersecurity Announcement Jul 7 2017 | Javított | 2017.07.07. |

| – | Cybersecurity Announcement Nov 4 2016 | Visszaigazolt | 2016.11.04. |

| Advisory ID | Advisory | Státusz | Utolsó Frissítés |

|---|---|---|---|

| VVTK-SA-2018-002 | KRACK – WPA2 key reinstallation attacks | Visszaigazolt | 2018.01.24. |

| VVTK-SA-2018-001 | CPU side-channel attacks “Meltdown” and “Spectre” | Visszaigazolt | 2018.01.10. |

| vvtk-sa-20171001-01 | Remote Stack Overflow of Web Server | Javított | 2017.11.14. |

| vvtk-sa-20170621-01 | CVE-2017-9765 – gSOAP | Javított | 2017.08.17. |

| vvtk-sa-20170623-02 | CVE-2017-9829 – Arbitrary File Download | Javított | 2017.11.10. |

| vvtk-sa-20170623-01 | CVE-2017-9828 – Shell Command Injection | Javított | 2017.11.10. |

| – | Cybersecurity Announcement Jul 7 2017 | Javított | 2017.07.07. |

| – | Cybersecurity Announcement Nov 4 2016 | Visszaigazolt | 2016.11.04. |