Durva sérülékenység a Zyxel eszközökben

Na megkezdtük a 2021-es évet, és mindjárt alaposan belecsaptunk: a Zyxel néhány eszközéhez kiadott javítócsomagjában nem dokumentált, adminisztrátori jogosultságú hozzáférést lehetővé tévő backdoor accountot talált egy kutató.

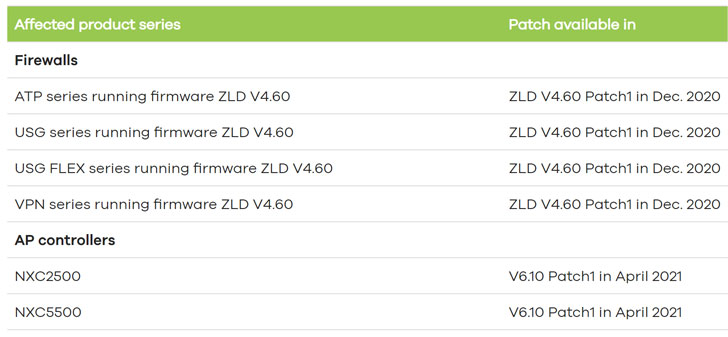

A CVE-2020-29583 azonosítót kapott sérülékenység a 4.60-ás verziójú USG, USG FELX, ATP és VPN tűzfal eszközöket, illetve a wifi kontroller eszközöket érinti.

Gyakorlatilag arról van szó, hogy a tűzfal, illetve a wifi kontroller eszközhöz kiadott firmwarekbe(ZLD v4.60, illetve v6.10 Patch) belekerült egy olyan hozzáférés, amely nem jelenik meg a felületeken, így az üzemeltetők nem is tudnak róla, hogy létezik. Ráadásul a hozzáférést sem letiltani, sem megváltoztatni nem lehet.

Ha az eszköz elérhető SSH vagy web felületen az internet irányából, akkor a zyfwp/PrOw!aN_fXp hozzáféréssel be lehet jelentkezni az eszközbe és adminisztratív jogosultsággal teljes kontroll alá vehető az eszköz.

Ez azért is nagyon gázos, mert ugyan lehet, hogy valaki nem publikálja a tűzfalat az Internet felé, hogy SSH-val el lehessen érni, azonban az SSL-alapú távoli hozzáférés vagy távmunka bejelentkezések miatt a webes elérést engedélyezik kívülről.

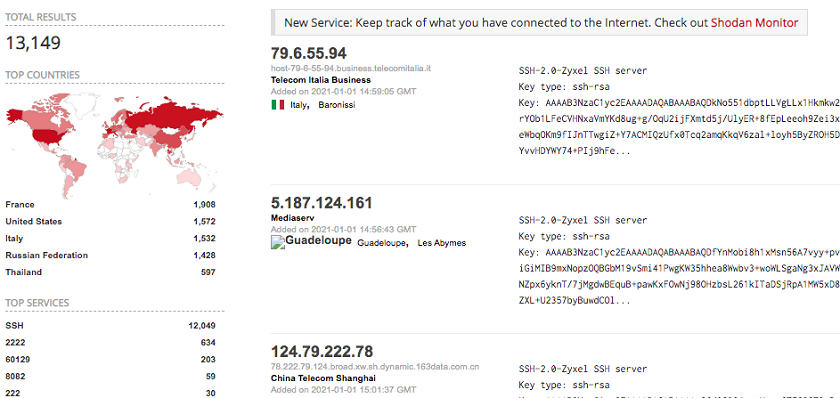

Világszerte több mint 13 ezer Zyxel eszköz érhető el SSH-n keresztül, míg itthon szerencsére csak 71 eszköz lehet veszélyben. Azért csak lehet, mert a pontos firmware verzió nem állapítható meg egyszerűen, így például a Shodan eszközkeresővel megtalált Zyxel eszközök nem mindegyike sebezhető a sérülékenységen keresztül.

(Az már más kérdés, hogy nagyon nem bonyolult legyűjteni a Shodan-ból az összes, SSH-n keresztül elérhető Zyxel eszközt, majd egy script segítségével mindegyiken automatikusan végig próbálni a backdoor hozzáféréssel a bejelentkezést.)

Az biztos, hogy hogy már most is elindultak a keresések, szóval várható, hogy nagyobb kompromittálási hullám fog a napokban végig söpörni a Zyxel eszközökön. Alighanem hamarosan a webes logon ellenőrzések is elindulnak.

Nyilván azok vannak veszélyben, akik korábban telepítették az érintett firmware verziót – és ez most nagyon nem jön jól a biztonságtudatosság szempontjából.

Az eddigi legdurvább támadás ugye a tavaly évvégi SolarWinds-alapú cucc volt, ahol a támadók hozzáfértek a hálózatfelügyeleti szoftver forráskódjához, és magába a kódba írták bele a backdoor-t, így aki a normál és elvárt üzemeltetési folyamatok szerint időben frissítette az eszközt, az nem csak up to date lett, de meg is fertőződött.

Már akkor is felmerült a kérdés, hogy vajon mennyire fogja ez a frissítési morált aláásni, hiszen aki trehány volt és nem frissített, az védve volt a támadástól, míg aki betartotta a szabályokat és frissítette a szoftvert, az kompromittálódott.

Ehhez most nagyon nem kellett ez a Zyxel eset.

Nyilvánvaló, hogy bármely frissítés tartalmazhat hibát, illetve akár backdoort is (amit a gyártó maga rakott bele valamilyen okból), rosszabb esetben akár olyat is, amelyet egy hacker helyezett el a forrásban, de még nagyon fájnak a SolarWinds okozta sebek, így sajnos várható, hogy a frissítési morál még tovább fog romlani.

Bővebb infó: itt

Gyártói advisory: itt

Forrás: https://kiber.blog.hu