Ransomware a csúcsra tör

2013. óta van velünk a ma ismert formájában a zsarolóvírus. A korábbi sikeres (1989-es AIDS tájékoztató floppy, 1995. DOS-os OneHalf) és kevésbé sikeres (2005. GP Code) elődök után a CryptoLocker rúgta be az ajtót, ami aztán tárva-nyitva maradt és kaptunk a nyakunkba Cerbertől, CryptoWall-tól kezdve WannaCryptoron át Locky-t, CTBLocker-t, NotPetya-t, Ryuk-ot, valamint TeslaCryptig mindent IS.

Most nem a ransomware történelmével, vagy éppen a technológiai fejlődésével fogunk foglalkozni, hanem sokkal inkább a terjesztők rendre megújuló stratégiáját emeljük ki, amelyben szintén tapasztalható evolúciós ugrás, ám ebben sok örömet nem lelünk, ugyanis célzottan azokon a kényes pontokon igyekeznek támadni bennünket, mindig éppen ott, ahol az a legjobban fáj.

Ha az alap 2013-as CryptoLockert nézzük, spam üzenetekben, fertőzött weblapokon keresztül terjedt, és nem kifejezetten irányult még konkrét célcsoportra, inkább csak a haszonszerzési modell úttörője volt, és mindenre lőtt, ami mozgott.

A támogató egyéb kártevőcsaládok aztán idővel kezdtek a mainstream zsarolóvírus ágak alá dolgozni azzal, hogy hatékonyan segítették a ransomware károkozását a korábbi biztonsági mentések célzott törlésével.

A későbbi ransomware kártevő variánsok pedig már sokszor magukba integrálták ezt a feladatot, és elindulásakor törölték a számítógépes biztonsági árnyékmásolatokat (Shadow Volume Copy), a rendszervisszaállítási pontokat, illetve felkutattak és megkíséreltek leállítani bizonyos kulcsfontosságú rendszerfolyamatokat, például vírusvédelmi, virtuális géphez tartozó, távoli felügyeleti eszköz, illetve hálózati menedzsment rendszerekkel kapcsolatos processzeket.

Ha a nyomásgyakorlás pszichológiájára fókuszálunk, akkor egy idő után már látszott az igen tudatos célválasztás: államigazgatás területei, egészségügyi intézmények benne kórházakkal, vagy a kiemelt fontosságú közművek. És a hadviselés klasszikus módszerei, mint például a visszaszámláló alkalmazása csak azért, hogy gyorsabban fizessék ki a váltságdíjat, vagy a tetszőlegesen kiválasztható és helyreállítható három próbaállomány, amivel a bűnözők a fizetési hajlandóságot igyekeztek emelni.

De sokaknak emlékezetes lehet a Jigsaw is, amely ha felhasználó nem fizetett az első órában, a zsarolóvírus törölt egy fájlt. Ha nem fizetett a második óra után sem, akkor már kettőt törölt, és minden további órával a törölt fájlok száma exponenciálisan nőtt.

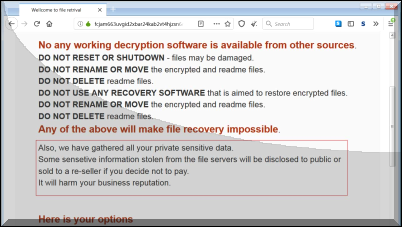

Újabban pedig a zsarolás kiegészült azzal, hogy a kiszemelt céget támadva a titkosított állományokat nem csak zárolja, de a zsarolás azzal is kiegészül, hogy nem fizetés esetén a fájlszerverekről származó vállalati dokumentumokat vagy az adatbázisokból kinyert bizalmas céges adatokat azonnal fel is töltik egy nyilvános weboldalra.

Ezt egy tavalyi nagyszabású incidensnél az elkövetők látványosan demonstrálták is, az áldozatul esett cégek között olyan neveket láthattunk, mint például a Tesla, a Lockheed-Martin, a Boeing vagy a SpaceX.

És itt kanyarodunk rá végre mai témafelvetésünkre, miszerint a fenti zsaroló manőver a tapasztalatok szerint nem mindig igaz, ugyanis sok esetben nem is sikerült bizalmas dokumentumokat ellopni, ám ezt behazudva valóban nagyobb a nyomás az incidenst elszenvedő cégek vezetőin, kicsit ijesztgető póker blöff feelingje lehet a dolognak.

Itt sem lehet azonban senki 100%-osan biztos a dolgában: a vállalat, hogy valóban megtörtént-e lopás, hogy az egyszeri váltságdíj fizetés után nem lesz-e ebből később egy rendszeres zsarolás, illetve a bűnözők sem vehetnek mérget arra, hogy bekamuzva egy állítólagos adatlopást vajon lesz-e ebből tényleges bevételük.

Emiatt 2021-ben újra forgattak egyet a keréken, és az új módszer kifejezetten a céges célpontok felső vezetőinek munkaállomásai felé irányul. Innen ugyanis siker esetén valóban annyi és olyan érzékeny dokumentumot lehet megszerezni, amely a klasszikus elkódolásos zsarolás mellett sokkal fontosabb lesz az adott vállalatnak, hogy semmiképpen ne kerüljön nyilvánosságra.

A publikussá tétel nagy csapás lehet a bizalomra és a cégimázsra, valamint azonnali negatív hatása a részvényárfolyamokra, ezt mindenki igyekszik elkerülni. Innen aztán már nehéz a visszakapaszkodás, és persze az érintett szektorban lévő konkurens versenytársakat is komoly előnyhöz juttathatja egy ilyen adatszivárogtatás.

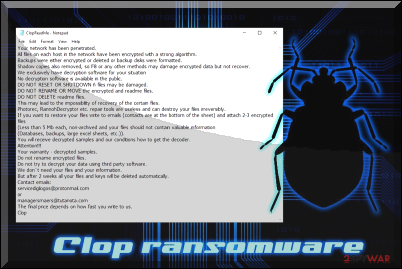

A Clop csoportot vizsgálva Stefan Tanase, a dániai CSIS kiberinformációs szakértője új, de nem meglepő fordulatként jellemezte ezt a kifejezetten vezető beosztású alkalmazottak felé forduló támadási metódust.

Ugyanakkor ezzel párhuzamosan az is megfigyelhető, hogy a zsarolási kísérletek közt már több olyan is felbukkant, ahol a valóban vagy csak állítólagosan ellopott bizalmas céges dokumentumokra, személyzeti anyagokra hivatkozva a bűnözők kifejezetten azért követelnek váltságdíjat, hogy a GDPR előírások megsértése miatti kiemelt összegű bírságot a vállalatok elkerüljék. Szóval a csata tovább zajlik ezerrel, csapataink folyamatosan harcban állnak, és a 2021-es kiberbiztonsági előrejelzésekre pillantva elmondható, hogy a ransomware sajnos az idén is nagy erőkkel fog majd kísérteni bennünket.

Forrás: https://antivirus.blog.hu