Hátsóajtós torrentek

Akik régi követői a blognak, azok talán emlékezhetnek, hogy egyes torrentkeresők számára nem létezik akadály, megtalálnak ők bármit, még ha az nem is létezik és kedvesen felkínálják az érdeklődőknek. Kicsit úgy, ahogy Chuck Norris megoldotta a Rorschach tesztet: hibátlanul :). Ezúttal is a torrent kavar be a normál ügymenetbe, és úgy tűnik ez elsősorban Ázsiában okozhat gondokat.

Balekvadászat című posztjainkban – érdekes mód hét év különbséggel is – azt a jelenséget mutattuk be szemléletes példákon, hogy a legvadabb, légből kapott, kitalált címekre is mindig kaptunk torrentes találatokat.

Nyilván esete válogatja, mi történik ha aztán meg is próbáljuk ezeket letölteni. Lehet belefutni kártékony oldalba, kéretlen reklámos kártevőbe vagy akár csalás, pénzlehúzás is lehet a vége, például állítólagos regisztrációs díj formájában.

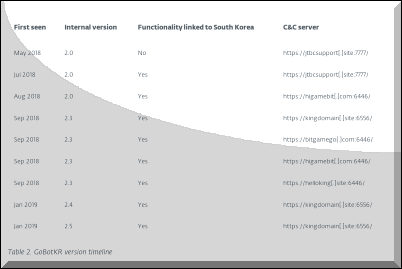

A mostani történetünk kicsit más, itt az derült ki, hogy a 2018. óta ismert GoBot kártevőcsaládhoz tartozó backdoort azonosították tömegesen Dél-Koreában azoknál a felhasználóknál, akik filmeket, tv műsorokat szerettek volna torrent segítségével keresni és letölteni.

Az ESET telemetriai mérései szerint az elsődleges célpont Dél-Korea volt, ugyanis az esetek 80%-a köthető ide, de további részleges fertőzéseket is észleltek Kínában (10%) illetve Tajvanon (5%).

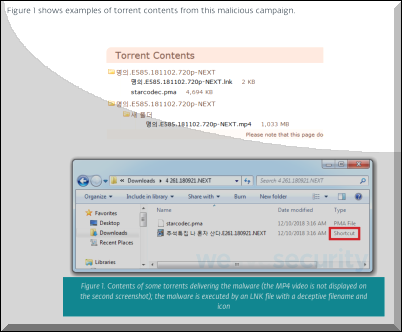

Az incidensnél MP4-nek látszó de valójában LNK fájlokkal történt a megtévesztés, és itt nem tudjuk megtenni, hogy a Microsoft Windows egyik, évek óta fennálló idióta tulajdonságát ne emlegessük kevéssé szalonképes jelzőkkel.

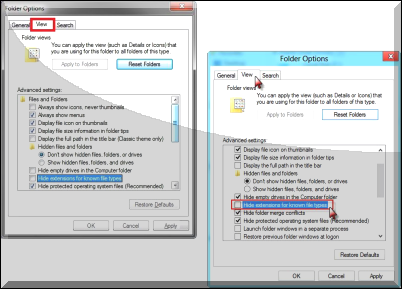

Az ismert fájltípusok rejtése nevű alapértelmezett beállítás legelőször a 2001-ben került terítékre, amit a Kournikova vírus használt ki ötletesen – JPG ikonnal jelentkező EXE – és igen, máig, 2019-ben is sajnos ez a default állapot, az úgynevezett felhasználói élmény jegyében az ismert fájltípusok kiterjesztése vagy többszörös kiterjesztései remek módon rejtve maradnak, mígnem valaki kézzel vissza nem kapcsolja azt.

A hátsóajtót rejtő kártékony kód futtatása után a kártevő lefut, de hogy hatékonyan elrejtse trójai működését, a kívánt videó is megjelenik a fertőzés után.

Amikor pedig már működik a backdoor, a távoli támadók tulajdonképpen már bármit megtehetnek a fertőzött géppel, tetszőleges parancsokat futtathatnak, bármit törölhetnek, DDoS támadásban használhatják az eszközt, hiszen gyakorlatilag teljes mértékben átvették felette az uralmat.

Védekezéshez a naprakész vírusvédelem, és a rendszeresen frissített szoftverkörnyezet mellett a visszakapcsolt fájltípus megjelenítés, a NEM TRÓJAI torrent kliens használata, és a megbízható helyekről történő média letöltést javasolható. Igaz itt Magyarországon vélhetően kevesen gerjednek koreai tévé műsorok torrentjeire, ám ehhez hasonló jellegű támadás bárhol és bármikor jelentkezhet idővel földrajzi fekvéstől függetlenül is.

Forrás: https://antivirus.blog.hu