Wavethrough, a böngészősebezhetőség

István a király, és János a vitéz után akár ez is lehetne a cím, még ha nagyságrendekkel sutábbra is sikerült. A lényeg viszont, hogy egy Google Chrome fejlesztő nemrég egy elég komoly biztonsági rést fedezett fel a böngészőkben. A biztonsági rés kihasználásában a legsebezhetőbb a Microsoft Edge volt, a Mozilla Firefoxnál csak a Nightly build béta verziókat veszélyeztette, míg a Safari és a Chrome nem volt érintett a dologban.

Jake Archibald részletesen beszámolt arról, milyen felfedezést tett a böngészők médiaállomány kezelésével kapcsolatban.

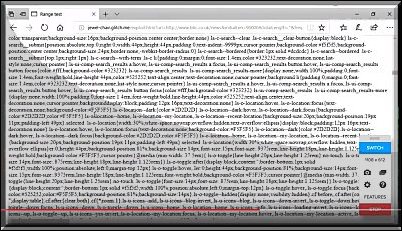

A hiba lehetővé teheti egy távoli támadó számára, hogy az áldozat böngészőben található adatokból letöltse a weboldal tartalmakat, beleértve azokat a webhelyeket is, ahol előtte a felhasználóknak hitelesíteniük kell magukat.

A hiba oka abban a részben keresendő, ahogy a webböngészők az egyes multimédiás tartalmakat megszólító kéréseket kezelik.

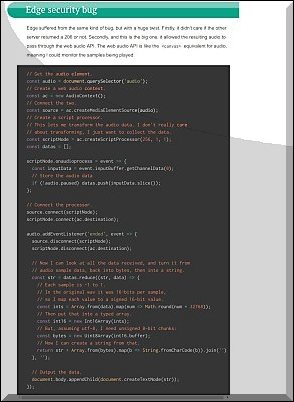

A sérülékenység révén lehetőség nyílik arra, hogy egy rosszindulatú weboldal kódjába olyan utasításokat szúrjanak be (például egy HTML5 <audio> tagen belül), amely aztán lehetővé teszi egy másik domainről való letöltést – megkerülve az éppen ezt megakadályozni próbáló CORS (Cross-Origin Resource Sharing) technológiát.

A fejlesztő nem csak alaposan dokumentálta a hibát a weblapján, de egy demonstrációs Youtube videót is készített, hogy segítsen a felhasználóknak.

Sőt emellett egy a sebezhetőséget bemutató teszt oldalt is létrehozott, amely példaképp a BBC oldaláról belinkelt demófájl segítségével képes megmutatni, hogy a nyitott sebezhetőségnél valóban tetszőleges, külső állomány felhasználható a támadásnál – ugye a sebezhetőség elég beszédes elnevezést kapott.

A Microsoft azóta már javította az említett sebezhetőséget, ahogyan a Mozilla is sikeresen javított már. Ezért ajánlatos a hibajavítást minél hamarabb letölteni, befoltozni, aki érintett benne.

Forrás: http://antivirus.blog.hu