Újabb Androidos zsarolóvírus

Egy új zsarolóvírus családot fedeztek fel, amely az áldozatok kontaktlistáján szereplő embereknek küld rosszindulatú linkeket SMS-ben. A zsarolóvírust eredetileg felnőtt tartalmakkal kapcsolatos fórumtémákban terjesztették a Reddit oldalain. Az ESET kutatói jelentették a zsarolóvírus kampányban használt Reddit profilt, amely sajnos azóta sem került letiltásra.

A vírus rövid ideig az „XDA fejlesztők” nevű fórumon is futott, amely az Android fejlesztők platformja, és a jelentés alapján az operátorok szerencsére már eltávolították a rosszindulatú üzeneteket.

Lukáš Štefanko, a nyomozást vezető ESET-kutató úgy értékelte, hogy az általuk felfedezett akció szerencsére csekély mértékű és amatőr. A zsarolóvírus maga szintén hibás – különösen a rosszul végrehajtott titkosítás szempontjából. Bármely titkosított fájl helyreállítható ugyanis egyelőre még a támadók segítsége nélkül is. Ha azonban a fejlesztők idővel kijavítják ezeket a hibákat, és a terjesztés tömegessé válik, ez az új zsarolóvírus is komoly veszélyt jelenthet majd.

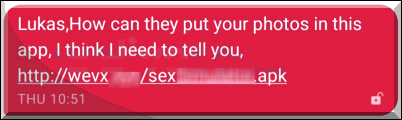

A zsarolóvírus egyébiránt figyelemre méltó terjedési mechanizmussal rendelkezik. Mielőtt elkezdené a fájlok titkosítását, egy sor szöveges üzenetet küld az áldozat névjegyzékében szereplő címekre, és arra ösztönzi a címzetteket, hogy kattintsanak egy rosszindulatú linkre, amely a vírus telepítőfájljához vezet.

Elméletileg az is a fertőzések széleskörű terjedését szolgálja, hogy a zsarolóvírus által küldött üzenetnek 42 különféle nyelvre lefordított változata is van. Ám szerencsére még a kevésbé biztonságtudatos felhasználók is könnyen észrevehetik, hogy az üzenetek fordítása kifejezetten gyenge, sőt egyes nyelvi verziók teljesen zagyvák, értelmetlenek.

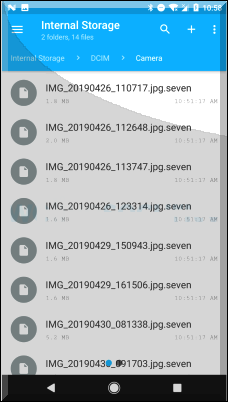

Jó hír, hogy az Android/Filecoder.C nevű vírus jelenlegi verziójában a készítők a titkosításban is komoly hibákat vétettek. Az algoritmus ugyanis nem kódolja a nagy méretű archívumokat (50 MB fölött) és a kis méretű képeket (150 KB alatt), illetve a kártevő által kiválasztott „titkosítandó fájltípusok” listája is szerencsére elég összecsapott, átgondolatlan.

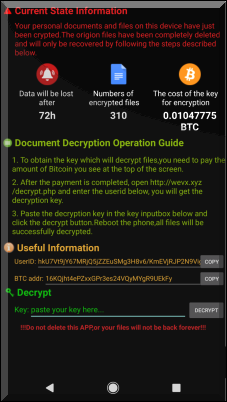

A listát gyaníthatóan egy másik korábbi kártevő kódja alapján a hírhedt WannaCry zsarolóvírusból másolták. A vírus más furcsaságokkal is rendelkezik: a tipikus Androidos zsarolóvírusoktól eltérően az Android/Filecoder.C amatőr módon nem zárja le a képernyőt, hogy blokkolja a felhasználó hozzáférését a készülékhez. Ezenkívül a váltságdíj sem egységes, így a zsarolás során kért összegek dinamikusan változnak az áldozathoz létrehozott UserID függvényében, általában 0.01-0.02 BTC között mozognak.

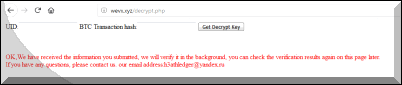

Az egyedi váltságdíjat megállapító trükk újszerű: még sosem láttunk ilyet egyetlen Android ökoszisztémából származó zsarolóvírusnál sem. Valószínűleg úgy tervezték a rendszert, hogy a kifizetéseket hozzárendeljék az áldozatokhoz. Ezt általában úgy oldják meg a kiberbűnözők, hogy minden titkosított eszközhöz egyedi Bitcoin tárcát hoznak létre.

Még ha feltehetően ez is volt a céljuk, ebben a jelenlegi kampányban viszont mégis csak egyetlen dedikált Bitcoin tárcát használtak. Azok, akik az ESET Mobile Security megoldását használják, védettek a támadás ellen, ugyanis a felhasználók figyelmeztetést kapnak az ilyen gyanús linkekről, de ha esetleg mégis letöltenék a fertőző alkalmazást, a program detektálja és blokkolja azt.

Mit tehetünk, hogy biztonságban legyünk? Az alábbi szabályokra érdemes figyelni:

– Tartsuk naprakészen eszközeinket, lehetőség szerint állítsuk be, hogy automatikusan frissüljenek, ha új verzió jelenik meg.

– Kizárólag a Google Play áruházból vagy más megbízható forrásból vásároljunk, illetve töltsünk le alkalmazásokat. Bár ezek a felületek sem teljesen mentesek a rosszindulatú programoktól, de mégis sokkal nagyobb eséllyel kerülhetjük el a kártevőket, mint az ellenőrizetlen letöltési helyeken.

– Mielőtt telepítünk egy alkalmazást, alaposan nézzük meg az értékeléseket és visszajelzéseket. Fókuszáljunk a negatív véleményekre, amelyek gyakran megbízható felhasználóktól érkeznek, míg a pozitív hozzászólások mögött sokszor maguk a támadók állnak.

– Alaposan nézzük meg, milyen hozzáférési engedélyeket kér egy alkalmazás. Ha olyan dologhoz szeretne hozzáférni, amelyek nem kapcsolódnak a szolgáltatáshoz, akkor inkább ne telepítsük.

– Használjunk megbízható mobilvédelmi megoldásokat.

Emellett az esetleges adatvesztés elkerülése érdekében célszerű időnként az Androidos eszközről is adatmentést végezni külső adathordozóra, vagy felhős tárhelyre. Komolyabb fertőzés esetén ugyanis néha a gyári állapot helyreállítására (factory reset) kényszerülhetünk, mentés birtokában viszont könnyen helyre tudjuk állítani az értékes adatainkat.

További információ a konkrét kártevőről az ESET WeLiveSecurity blogjában az alábbi linken olvasható:

https://www.welivesecurity.com/2019/07/29/android-ransomware-back/

Forrás: https://antivirus.blog.hu