ESET kártevőelemzés – Az SSH sötét oldala

Korábban még nem dokumentált, Linuxos kártevőcsaládokat fedeztek fel

Az ESET kutatói korábban még nem dokumentált Linuxos kártevőcsaládokat fedeztek fel, amelyek az OpenSSH-n alapulnak. A kiberbiztonsági vállalat szakértői a “The Dark Side of the ForSSHe” című háttéranyagban mutatják be a 21 kártevőcsalád elemzését, hogy elősegítsék a hasonló fenyegetések megelőzését, felderítését és a károk helyreállítását.

Az SH (a Shell rövidítése) egy hálózati protokoll, amely számítógépeket és eszközöket köt össze távolról, egy titkosított hálózati kapcsolaton keresztül. Általában a Linux szerverek szöveges konzoljainak kezelésére alkalmazzák. A protokoll a virtuális, a felhő alapú, illetve a dedikált vagy bérelt Linux szerverek kezelésének legáltalánosabb módja.

Az SSH a támadók körépen is igen népszerű, általában a megfertőzött Linux szervereken való jelenlét fenntartását szolgálja egy hátsó ajtó (backdoor) megnyitásával az OpenSSH szerverek és a telepített kliensek felé. Számos oka van annak, hogy az OpenSSH alapú kártevők miért annyira népszerűek a támadók körében:

- Nincs szükség új TCP port megnyitására a kompromittált gépen. Az SSH már általában ott van és valószínűleg elérhető az internetről.

- Az OpenSSH daemon (a Unix operációs rendszereken olyan programok megnevezése, amelyek a háttérben futva végeznek el meghatározott feladatokat) és a kliens szöveges formában látja a jelszavakat, lehetővé téve a támadó számára a hitelesítő adatok ellopását.

- Az OpenSSH forráskódja szabadon hozzáférhető, így egyszerűen létrehozható egy “testre szabott” (fertőzött) verzió.

- Bár az OpenSSH célja, hogy megnehezítse a közbeékelődéses (man-in-the- middle) támadást és nyomon kövesse a felhasználók tevékenységét, egyes esetekben a támadók mégis észrevétlenek maradhatnak, miközben rosszindulatú tevékenységeket végeznek a megfertőzött szerveren.

A Linuxot veszélyeztető fenyegetések elleni hatékonyabb védekezéshez az ESET kutatói elkezdtek ismert és ismeretlen OpenSSH backdoor programokra vadászni. Az akció a korábbi Windigo művelet ismeretanyagának tanulmányozásával indult. Ennek középpontjában az Ebury nevű OpenSSH backdoor és hitelesítés lopó program állt, amelyet világszerte több tízezer veszélyeztetett Linux szerverre telepíthettek.

Az akció eredményeként az ESET szakértői összeállították a 21 OpenSSH kártevőre koncentráló, átfogó anyagot. A vírusok egy jelentős részét a szakértők már kielemezték, és azóta is folyamatosan dolgoznak, hogy az adatok alapján felmérjék a jelenlegi OpenSSH backdoorral kapcsolatosan kialakult helyzet súlyosságát. Ez a most megjelent anyag egy hosszú távú kutatóprojekt első eredménye, amely kitér a programok írási szabályaira és észlelésére, a gyanús minták osztályozására, és a különféle kártevőcsaládok elemzésére.

Hogyan készült az elemzés?

Nem sokkal a Windigo művelet után az OpenSSH backdoor programokhoz használt Perl-szkriptekbpől származó aláírásokat lefordították a YARA szabálykészlethez (elérhetők a GitHub-on), és felhasználták ezeket, hogy új kártevő-mintákat találjanak a különféle csatornákban. Az ESET szakemberei előzőleg több mint három éven keresztül gyűjtötték a gyanúsnak tűnő mintákat, melyek között a hamis riasztások (false positive) kiszűrése után több száz trójaival megfertőzött OpenSSH binárist találtak. A begyűjtött minták elemzése rávilágít arra, hogy a különböző backdoor programok esetében jó néhány közös jellemző akadt. Ezek közül kettő az igazán kiemelkedő:

- A 21 családból 18-ban van hitelesítési adatokat lopó funkció, amely lehetővé teszi a fertőzött OpenSSH kliens és a szerver által használt jelszavak és/vagy kulcsok ellopását.

- A 21 családból 17-ben található backdoor mód, amely lehetővé teszi, hogy a távoli támadó titokban és tartósan csatlakozzon a feltört géphez.

Az ESET passzív vadászatának és a speciális YARA szabálykészlet használatának kombinációja, valamint a támadók interakciója a kihelyezett csaliszerverekkel (honeypot) átfogó képet adtak a támadók képességeiről és aktivitásáról.

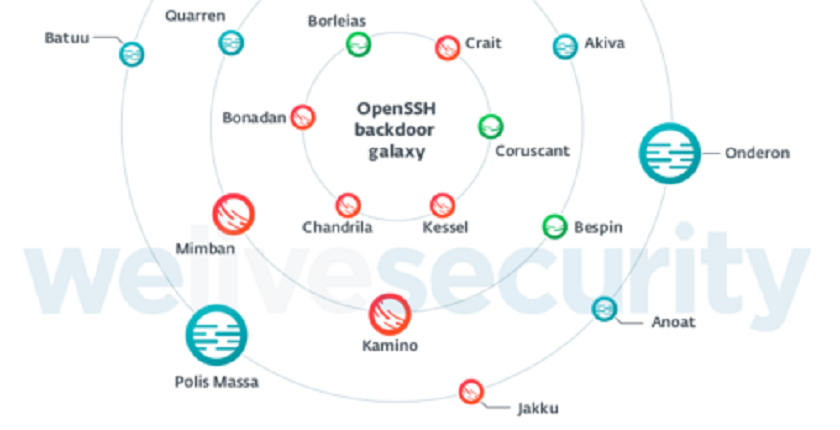

Fotó: a kutatás során feltérképezett OpenSSH backdoor családok

A kutatásban használt nevek ismerősek lehetnek a Star Wars sorozatból. Ezek nem az ESET által használt detektálási nevek, csupán kényelmes módja a kártevők azonosításának.

A kutatók a kártevőcsaládok felosztását, besorolását az alábbi tényezők alapján végezték:

- Valamilyen kiszivárogtató technika jelenléte – C&C szerver, hálózati protokoll, titkosítás a szállítás vagy tárolás stb. jelenléte

- Az OpenSSH számára kiegészítő szolgáltatásokat nyújtó modulok telepítése – további parancsok, kriptovaluta bányászat stb.

- A titkosítás vagy megtévesztés alkalmazása az elemzés megnehezítésének érdekében

Hogyan védekezhetünk?

Mivel az ESET által elemzett adatok többnyire a környezetükből kiemelt kártevő minták, nehéz az eredeti fertőzésvektorukat azonosítani. A technikák között azonban megtalálható az ellopott hitelesítő adatok felhasználása, amelyek egy feltört SSH kliens használata után szereztek meg a kiberbűnözők, illetve a sebezhető szolgáltatások brute force támadása a szervereken keresztül.

Az említett támadási vektorok bármelyikét fel lehet használni a jövőbeni támadások során, ezért minden, a rendszer veszélyeztetésének megakadályozására irányuló jól bevált gyakorlatot be kell tartani:

- A rendszer naprakészen tartása

- Az SSH kulcs alapú hitelesítése

- Távoli root bejelentkezés letiltása

- Többfaktoros hitelesítési technológia használata az SSH-hoz

Az ESET megoldásai Linux/SSHDoor variánsokként azonosítják az elemzett OpenSSH backdoor programokat, valamint a szakemberek által használt YARA szabályok is hatékonyan segíthetnek osztályozni a vizsgálandó gyanús mintákat

Az ESET kutatói úgy vélik, hogy a rendszergazdák és a kártékony programok kutatói most sokat segíthetnek egymásnak ennek a szerveroldali kártevőnek a felszámolásában. Az elemzéssel kapcsolatos esetleges további kérdéseket az alábbi e-mail címen várják a víruslabor szakemberei: threatintel@eset.com

https://www.eset.com