Antimalware nap

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, melyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2017. novemberében a következő 10 károkozó terjedt a legnagyobb számban.

A Top10 listát továbbra is a JS/Adware.AztecMedia adware vezeti. Ez egy olyan adware alkalmazás, amelyet kéretlen hirdetések megjelenítésére terveztek. Második helyen szerepel a JS/Adware.Imali, amely ugyanebben utazik, szintén reklámokat mutat, rosszindulatú kódja HTML oldalakba ágyazódik be észrevétlenül.

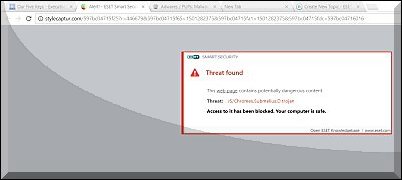

Harmadik lett a JS/Chromex.Submelius trójai, amely észrevétlenül rosszindulatú szoftverekkel ellátott weboldalakra irányítja át a gyanútlan felhasználó böngészőjét, és sok esetben hamis Chrome böngésző kiegészítőként is találkozhatunk vele.

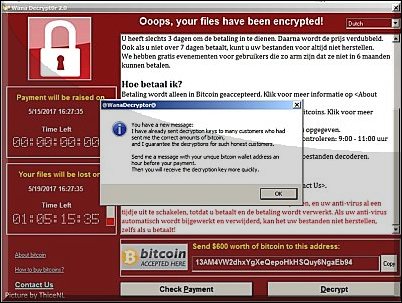

Toplistánkon ötödik helyre tornázta fel magát az SBM/Exploit.DoublePulsar exploit. Az SBM/Exploit.DoublePulsar néven észlelhető kártékony kód képes megfertőzni azokat sérülékeny rendszereket, amelyek a CVE-2017-0145 sebezhetőség elleni javítófoltot még nem futtatták le. Ez az a bizony sérülékenység, amelyet az NSA-től loptak el, és a későbbi tömeges WannaCryptor, illetve WannaCry zsarolóvírusos fertőzésekért felelős.

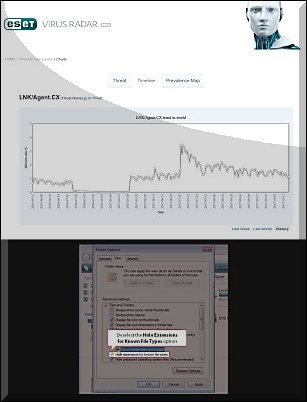

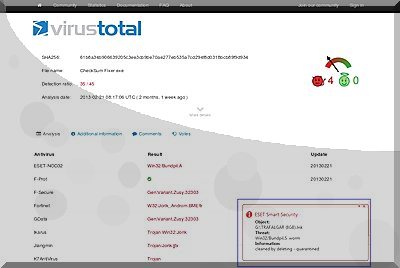

Nyolcadik helyezett a LNK/Agent.CX trójai, amely egy olyan kártékony link hivatkozás, amelyik különféle rosszindulatú parancsokat fűz össze és futtat le. A keletkezett .lnk kiterjesztésű “%drive_name% (%drive_size%GB).lnk” elnevezésű fájlokkal igyekszik megtéveszteni a felhasználókat, akik cserélhető meghajtó tartalomként jóhiszeműen rákattintanak a valójában kártékony hivatkozásra. A hatékony védekezéshez a naprakész vírusirtó mellett javasolt a Windows alatt az “Ismert fájltípusok elrejtése” beállítási lehetőséget is kikapcsolni.

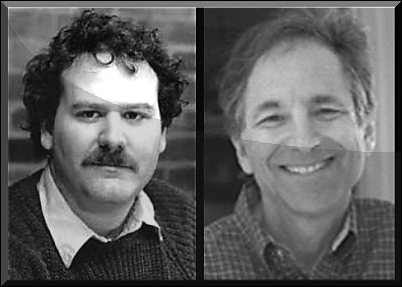

Az ESET Radar Report e havi kiadása ezúttal az 1983. november 3-i dátumra utaló Antimalware Day napról szól. Sokaknak lehet emlékezetes Frederick Cohen neve az első számítógépes vírussal kapcsolatban. Cohen, a Dél-kaliforniai Egyetem számítógép-tudományi kar hallgatója az első dokumentált kísérletezést végezte el 1983-ban végezte egy Unix alapú VAX 11/750 gépen, a programkód alig nyolc óra alatt íródott.

A kísérleti vírus aztán olyannyira jól sikerült, hogy egy rendszert átlagosan 30 perc alatt képes volt megfertőzni. Kutatásairól könyvet is írt, ebben részletesen kidolgozta a vírusok viselkedésének matematikai modelljét.

Bár időutazásunkban egy másik, jóval korábbról származó dátum is szerepelhetne, nevezetesen a PDP-10 mainframe gépeken futó, 1971-ben megjelenő Creeper “vírus”.

A szintén kísérleti kód – melyet Bob Thomas nevével kapcsolnak össze – arra törekedett, hogy az akkori ARPANET hálózatban terjedjen gépről gépre. Kárt egyáltalán nem okozott a terjedésen kívül, csak látványosan kiírta a képernyőre, hogy: “I’m the creeper, catch me if you can!”.

Visszatérve Cohenékre, november 3-a azóta az Antimalware Day, azaz a vírusok elleni védekezés világnapja Dr. Fred Cohen és Prof. Len Adleman munkájának tiszteletére. Ez a nap a “számítógépes vírus” első használatának és a számítógépes vírusok elleni védelemnek és az ellenük irányuló folyamatos keresésnek a napja lett. A két számítógépes tudós 1983. november 3-án történelmet írva egy olyan koncepciót demonstrált, amelyet bármilyen csatlakoztatott rendszer megfertőzésére használhattak volna. Ezt a prototípust később Prof. Adleman nevezte el számítógépes vírusnak.

Ez a nap a rosszindulatú programok elleni küzdelem kezdetét is jelenti számunkra, amely ma már nemcsak számítógépes vírusokat, hanem mindenfajta számítógépes fenyegetéseket is tartalmaz. Mára már a 700 milliónál is több kártékony kód, vírus, féreg, és trójai ellenében egy folyamatosan zajló küzdelemben igyekszünk megóvni számítógépeink, hálózataink, internetes eszközeink, informatikai rendszereink biztonságát.

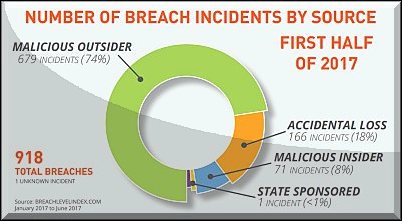

Az antivírus blog novemberi fontosabb blogposztjai között először arról írtunk, hogy 2017-es év első felében több adat került illetéktelen kezekbe, mint tavaly az egész esztendő (1.37 milliárd) alatt.

Ez összességében tavaly 1.9 milliárd elveszett személyes adat volt.

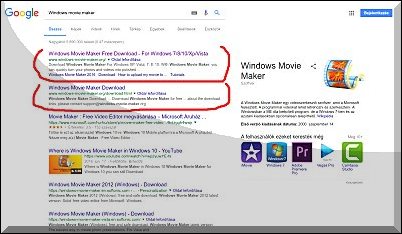

Szóba került emellett a korábban ingyenes “Movie Maker” és a “Windows Movie Maker” programokkal kapcsolatos incidens is, amelyre az ESET biztonsági szakemberei figyeltek fel.

A nagy keresőkben számos olyan találat szerepelt, amely nem a Microsoft letöltési helyére mutatott, és egy trójai program pénzt próbált zsarolni próbaverzió ürüggyel.

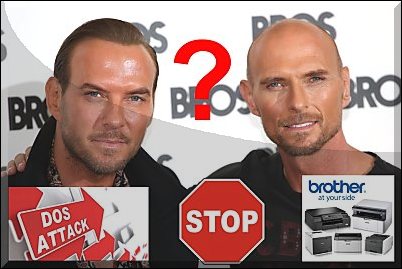

Írtunk arról is, hogy ritka, de érdekes támadásról zajlott a Brother nyomtatói ellen. Ugyanis egy biztonsági rést miatt szolgáltatásmegtagadási támadás, azaz DoS elárasztás indítható a printerek felé, a cikk megjelenésekor pedig a hibára egyelőre még nem létezett javítófolt.

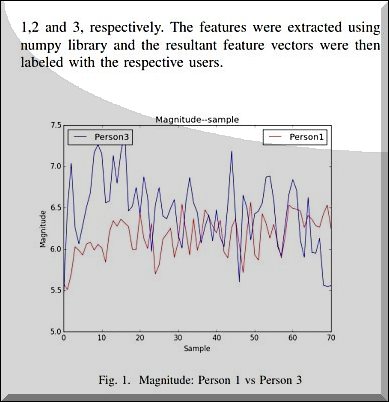

Sokszor írtunk már különféle biometrikus azonosítási módokról. Ezúttal indiai kutatók tanulmánya tett fel újszerű kérdéseket azzal, hogy vajon az okostelefon gyorsulásmérőjével lehetséges-e olyan egyedi jellemző mintát kimutatni egy gyaloglás, séta folyamán, amely felhasználói azonosításra lehetne alkalmas.

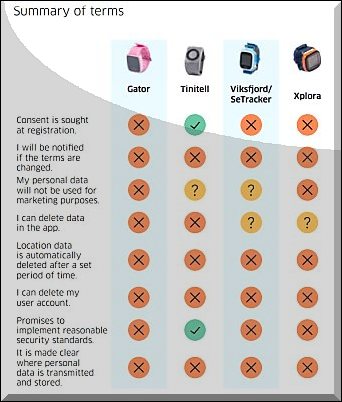

Egyik posztunkban arról számoltunk be, hogy Németországban adatvédelmi aggályok merültek fel a gyermek okosórákkal szemben, így ezek belföldi árusítását betiltották arra hivatkozva, hogy ezek kémkedésre alkalmas, tehát nemkívánatos eszközök.

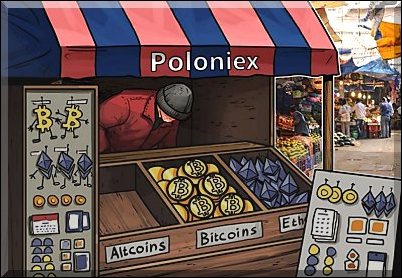

Szó esett még arról is, hogy a népszerű Poloniex kriptovaluta tőzsde felhasználói váltak adatlopó alkalmazások célpontjaivá, ugyanis két hamis program is feltűnt a Google Play hivatalos áruházában. A kártevőket tartalmazó alkalmazásokat az ESET szakembereinek jelzése után eltávolították.

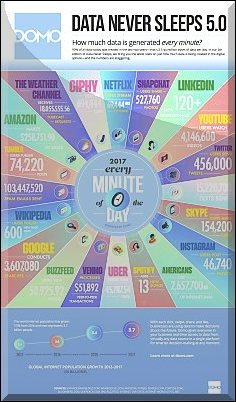

Végül arról is értekeztünk, hogy egyetlen perc leforgása alatt mennyi minden történik az interneten. Mivel erről korábban már többször is beszámoltunk, így most megnéztük a korábbi években szereplő és az idei, 2017-es adatokat ugyanerről és összehasonlítottuk, vajon az idők folyamán milyen területen történtek a leginkább szembeszökő változások.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2017. novemberében a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 24.19%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

01. JS/Adware.AztecMedia adware

Elterjedtsége a novemberi fertőzések között: 5.23%

Működés: A JS/Adware.AztecMedia egy olyan adware alkalmazás, amelyet kéretlen hirdetések megjelenítésére terveztek. A rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba.

Bővebb információ: http://www.virusradar.com/en/JS_Adware.AztecMedia/detail

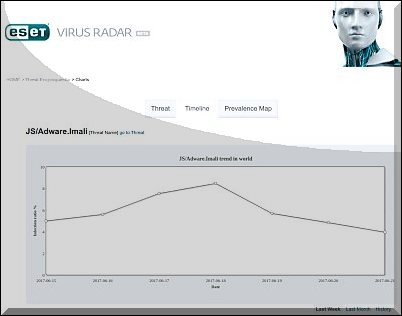

02. JS/Adware.Imali adware

Elterjedtsége a novemberi fertőzések között: 3.64%

Működés: A JS/Adware.Imali egy olyan adware alkalmazás, amelyet kéretlen hirdetések megjelenítésére terveztek. A rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba.

Bővebb információ: http://www.virusradar.com/en/JS_Adware.Imali/detail

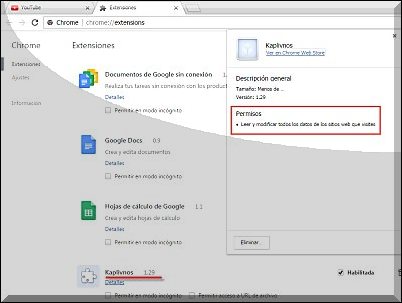

03. JS/Chromex.Submelius trójai

Elterjedtsége a novemberi fertőzések között: 2.35%

Működés: A JS/Chromex.Submelius egy olyan trójai, amely észrevétlenül rosszindulatú szoftverekkel ellátott weboldalakra irányítja át a gyanútlan felhasználó böngészőjét. Az átirányításért felelős rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba, trójaiként pedig hamis Chrome böngésző kiegészítőként is találkozhatunk vele.

Bővebb információ: http://www.virusradar.com/en/JS_Chromex.Submelius/detail

04. HTML/FakeAlert trójai

Elterjedtsége a novemberi fertőzések között: 2.34%

Működés: A HTML/FakeAlert trójai olyan kártevőcsalád, amely jellemzően hamis figyelmeztető üzeneteket jelenít meg, hogy az úgynevezett support csalásra előkészítse a számítógépet. A felhasználót ezekben az üzenetekben arra ösztönzik, hogy lépjen kapcsolatba a csalók hamis műszaki támogatásával, ahol a “távsegítség” során kártékony kódokat, vagy távoli hozzáférést biztosító weboldalakra próbálják meg elirányítani a naiv felhasználókat, aki ekkor vírust, illetve kémprogramot tölt le és telepít fel saját magának, amin keresztül aztán ellopják a személyes adatait.

Bővebb információ: http://www.virusradar.com/en/HTML_FakeAlert/detail

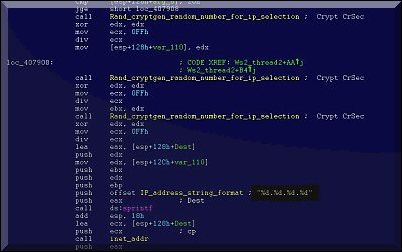

05. SBM/Exploit.DoublePulsar exploit

Elterjedtsége a novemberi fertőzések között: 2.27%

Működés: Az SBM/Exploit.DoublePulsar néven észlelhető kártékony kód képes megfertőzni azokat a sérülékeny rendszereket, amelyek a CVE-2017-0145 sebezhetőség elleni javítófoltot még nem futtatták le. Ez az a bizony sérülékenység, amelyet az NSA-től loptak el, és a későbbi tömeges WannaCryptor, illetve WannaCry zsarolóvírusos fertőzésekért felelős.

Bővebb információ: http://www.virusradar.com/en/threat_encyclopaedia/detail/383816

06. LNK/Agent.DV trójai

Elterjedtsége a novemberi fertőzések között: 1.99%

Működés: A LNK/Agent trójai fő feladata, hogy a háttérben különféle létező és legitim – alaphelyzetben egyébként ártalmatlan – Windows parancsokból kártékony célú utasítássorozatokat fűzzön össze, majd futtassa is le azokat. Ez a technika legelőször a Stuxnet elemzésénél tűnt fel a szakembereknek, a sebezhetőség lefuttatásának négy lehetséges módja közül ez volt ugyanis az egyik. Víruselemzők véleménye szerint ez a módszer lehet a jövő Autorun.inf szerű kártevője, ami valószínűleg szintén széles körben és hosszú ideig lehet képes terjedni.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.DV/description

07. JS/ProxyChanger trójai

Elterjedtsége a novemberi fertőzések között: 1.66%

Működés: A JS/Proxy Changer egy olyan trójai kártevő, amely megakadályozza a hozzáférést egyes weboldalakhoz, és eközben titokban átirányítja a forgalmat bizonyos IP-címekre.

Bővebb információ: http://www.virusradar.com/en/JS_ProxyChanger.BV/description

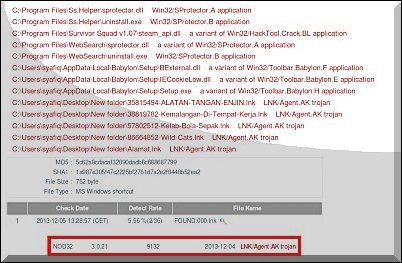

08. LNK/Agent.CX trójai

Elterjedtsége a novemberi fertőzések között: 1.64%

Működés: Az LNK/Agent.CX trójai egy olyan kártékony link hivatkozás, amelyik különféle rosszindulatú parancsokat fűz össze és futtat le. A keletkezett .lnk kiterjesztésű “%drive_name% (%drive_size%GB).lnk” elnevezésű fájlokkal igyekszik megtéveszteni a felhasználókat, akik cserélhető meghajtó tartalomként jóhiszeműen rákattintanak a valójában kártékony hivatkozásra. A hatékony védekezéshez a naprakész vírusirtó mellett javasolt a Windows alatt az “Ismert fájltípusok elrejtése” beállítási lehetőséget is kikapcsolni.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.CX/description

09. Win32/Bundpil féreg

Elterjedtsége a novemberi fertőzések között: 1.56%

Működés: A Win32/Bundpil féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Bővebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

10. LNK/Agent.DA trójai

Elterjedtsége a novemberi fertőzések között: 1.51%

Működés: Az LNK/Agent.DA trójai egy olyan kártékony link hivatkozás, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Az eddigi észlelések szerint a felhasználó megtévesztésével részt vesz a Bundpil féreg terjesztésében, ahol egy állítólagos cserélhető meghajtó tartalma helyett a kattintott link lefuttatja a Win32/Bundpil.DF.LNK kódját, megfertőzve ezzel a számítógépet. Működését tekintve hasonlít a régi autorun.inf mechanizmusára.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.DA/detail

Forrás: http://antivirus.blog.hu