Kényelem VS biztonság

Antagonisztikus ellentétben állnak ezek egymással, mint jin és jang. Az ésszerű egyensúly, kompromisszum lehetne az üdvös megoldás, ám sokszor látunk olyan eseteket, amelyek a “Te melyik farkast eteted?” kérdésnél valaki leszúr egy dupla Rittbergert és a biztonságot szanzsén sutbadobva lecövekel a “szent felhasználói” élménynél. Két meghökkentő példa következik a kétfaktoros autentikáció világából, egyik hihetetlenebb lesz, mint a másik.

Már az elején szögezzük le, a 2FA sem mindenható, sok éve ismerünk lehetséges támadásokat ellene: már 2013-ban volt olyan Zeus trójai változat, amely az SMS aláírás ellopására specializálódott, de az azóta eltelt években is sokat hallottunk arról, hogy az SS7 protokoll hibája miatt az ilyen üzenetek elvileg megszakíthatóak, ha nem is könnyen, de MITM-mel lophatók, Indiában a SIM klónozás miatt történik rengeteg incidens, a közben divatba jött SwimSwapping-ről már nem is beszélve. Sokan a klasszikus SMS helyett egyre inkább az egyszer használatos biztonsági kódokat (ilyet találhatunk például a Gmailben is), hitelesítő QR kódot generáló alkalmazást, USB alapú hardveres hitelesítést (pl. UbiKey) ajánlanak.

Ám az bizonyos, hogy még a sima SMS-es kéttényezős hitelesítést alkalmazva és kiegészítve ezt biztonságtudatos használattal (van naprakész vírusvédelem az eszközön, csak megbízható forrásból telepítünk, odafigyelünk az engedélyekre, nem kattintunk kéretlen linkekre, felismerjük az adathalász támadásokat, stb.) egészen biztosan jobb sorsunk lesz, mint azoknak a szerencsétleneknek, akik már a sokadik tömeges kiszivárogtatást élik meg egységsugarú juzerként, minden belépési helyen ugyanazzal a primitív jelszóval felfegyverkezve.

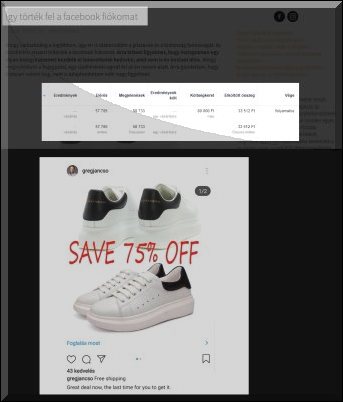

Az első történetünkben egy fotós bloggert ért meglepetés a közeli napokban, valószínűleg a nagyszabású, 773 millió e-mailcímet érintő tömeges adatszivárgás áldozataként azt tapasztalta, hogy a nevében belépve valaki egy napi 80 ezer forintos hirdetési kampányt rendelt a Facebookon, és a cipőárusítással kapcsolatos hirdetés addigra már 33 ezer forintot be is darált. Kétségbeesetten felvette a kapcsolatot az ügyfélszolgálattal, akik aztán a vizsgálat után szerencséjére jóváírták az összeget, nem kellett kifizetnie.

Az okokat keresve emberünk megtalálta magát a haveibeenpwned.com weboldalon, és saját bevallása szerint több helyen is használt egyforma jelszót. A történtek után az azonnali jelszócsere után viszont végre fejest ugrott a 2FA-ba, megerősítve ezzel Kereszty András György egyik alaptételét: mindenki a saját fejlődésének egy adott pontján tart. A blog kommentszekciója és ennek leoltó hangvétele is talán megérne egy misét (minek ment oda?), de ebbe most nem érdemes hosszasabban belemenni, örüljünk, vége jó, minden jó. Ha megértesz egy működést, akkor nem térsz vissza a régi rosszhoz. A megértés és a tapasztalat tágítja a rend körét 🙂

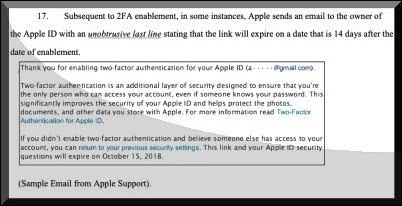

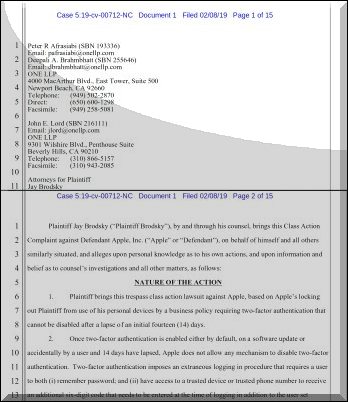

A második eset is kapcsolódik a két-faktorhoz, de soha nem találnánk ki, hogyan. Ugyanis a New York-i illetőségű Jay Brodsky beperelte az Apple-t amiatt, hogy a kikapcsolhatatlan kétfaktoros autentikáció túl sok időt igényel tőle, és az így elfecsérelt idő miatt állítólag tetemes gazdasági veszteség éri.

Brodsky beadványában arra panaszkodik, hogy 2015. szeptember előtt még volt lehetősége mellőzni a kéttényezős hitelesítést, ám azóta ez módosult, és szerinte az iPhone telefonja, valamint két Macbook gépe úgy frissült az ő beleegyezése nélkül, hogy azóta már nem tudja kikapcsolni ezt a szerinte felesleges biztonsági elemet.

A szituáció egészen elképesztő, hiszen aki él és mozog, az manapság éppen arra guglizik, hogyan kapcsolhatná be, ha valamely belépési helyszínen esetleg még nincs beállítva, mindeközben azonban vannak, akik pont az ellenkezőjére panaszkodnak “időpocséklás” címszóval. Ha valaki emlékszik még a Fappening sztorira, amikor is 2014. nyarán számtalan híresség – például Jennifer Lawrence, Kate Upton, Kirsten Dunst, Avril Lavigne – meztelen képe jelent meg váratlanul a Reddit és a 4chan oldalain.

Mint arról sok helyen olvashattunk, nagyjából száz ismert ember privát fényképei, videói kerültek ki akkor a nyilvánosság elé. Mint utóbb kiderült, hiányzott a brute-force elleni védelem a Find My iPhone szolgáltatásból, és emiatt a támadó korlátlan ideig próbálgathatta a máshol kiszivárgott accountokat, hátha sikerrel jár. Végül aztán 2014. szeptemberében itt is be lett vezetve ez a limitált darabszámú kísérletet engedélyező korlátozás.

A cikk elején már említettük, hogy 2FA fronton sokféle megvalósítás létezik, ezek egyike például az ESET Secure Authentication is, amely támogatja a mobil operációs-rendszereket, push hitelesítést, hard tokeneket, SMS-ben érkező egyszer használatos (OTP) kódok használatát vagy akár teljesen egyedi testreszabott megoldásokat is. Mindenesetre tényleg furcsa, hogy valakinek alkalmanként az autentikációra ráfordított cirka 22 másodperc nem ér meg annyit, hogy ne törhessék fel (olyan könnyen) a Facebook vagy Twitter accountját, vagy hogy ne csapolják meg a bankszámláját?

A forró kávés pohárra írt “vigyázat, forró” felirat, a visszapillantóra ragasztott “vigyázz, közelebb lehet mint gondolnád” matrica, és a mikrohullámú sütő használati utasításában szereplő “macska szárítására nem alkalmas” perek után kíváncsian várjuk ennek az ügyletnek a végét. Talán egyszer lesz majd egy gyári Apple matrica, hogy “figyelem, az autentikáció akár több másodpercig is eltarthat”.

Forrás: https://antivirus.blog.hu