Feltörték a Magyar “Konyármazati” Rendszereket, nem fogod elhinni, hogy mit találtak benne!

HUNGARIAN pass Email Leak 2018.01.14.

“Komoly biztonsági incidens egy magyar kormányzati informatikai rendszerben” – azaz 2018.01.14.-én publikálódott egy jóféle hazai breach – legalábbis így adta le a hírt az ITCafe – https://itcafe.hu/hir/hack_magyar_kormanyzat.html).

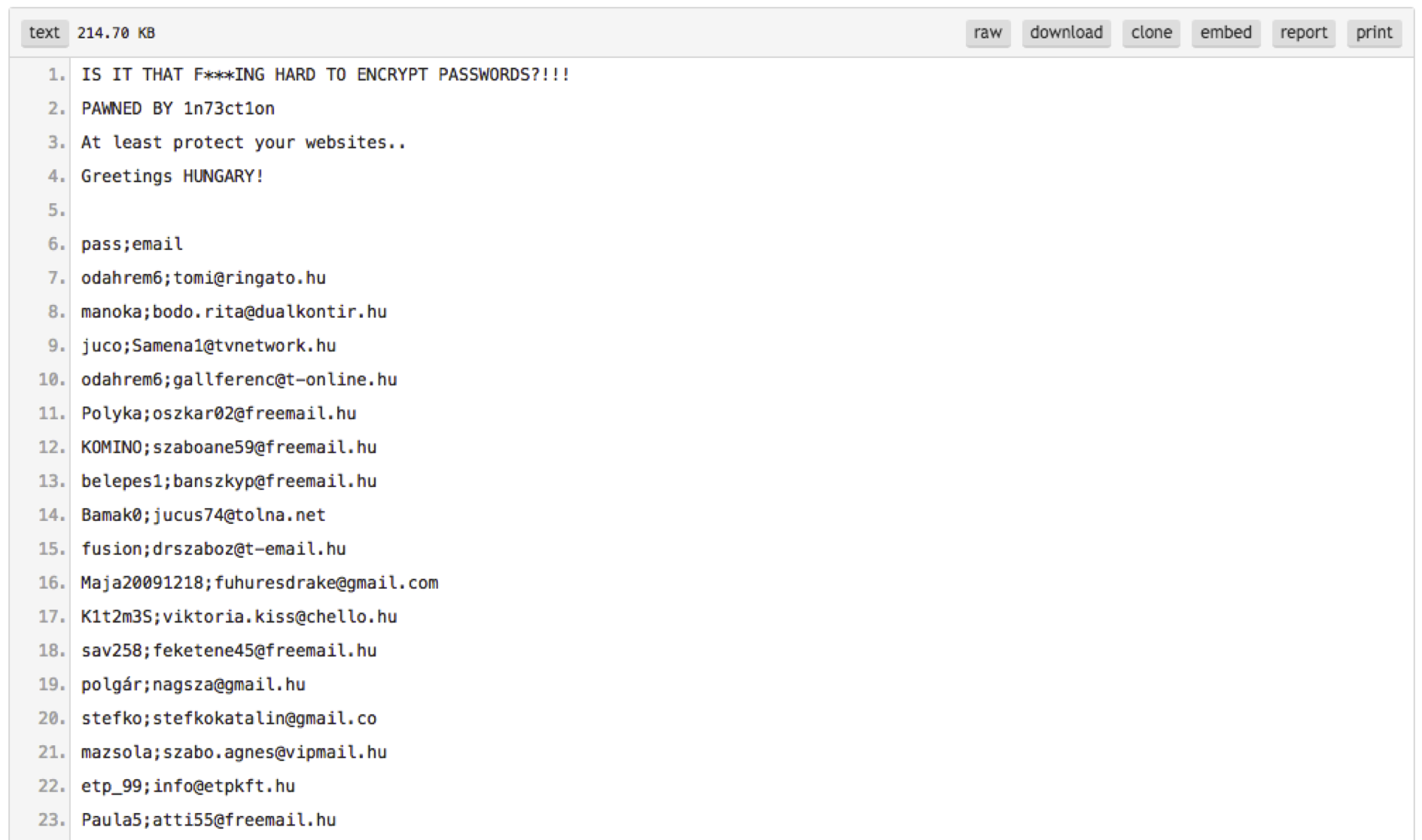

A PasteBin megosztóra került fel egy lista, amelyben magyar magánszemélyek, szervezetek és kormányzati intézmények „kiszivárgott” hozzáférései találhatók – több, mint 6000 rekord.

Account Takeover (ATO) – megjegyzendő hárombetűs

Az account takeover a szervezethez kapcsolódó, a szervezet felhasználói által igénybe vett belső és külső szolgáltatások hozzáféréseinek kompromittálódását jelenti.

Az incidens során egy vagy több, külső vagy belső rendszerhez hozzáférő felhasználó bejelentkezési azonosítója és jelszava illetéktelen kézbe jut, bizalmassága súlyosan sérül.

Account takeover esetén a kiszivárgott hozzáférés segítségével illetéktelen személyek is hozzáférhetnek az adott szolgáltatáshoz vagy rendszerhez. Az eseményből más incidensek is következhetnek, mivel a felhasználók jellemzően azonos vagy csak nagyon kismértékben eltérő jelszavakat használnak az egyes szolgáltatásokhoz, tehát ha egy hozzáférés kompromittálódik, lehetséges, hogy más szolgáltatásokba is be tud jelentkezni az illetéktelen személy.

Még súlyosabbá válhat a probléma, ha a szervezeten belül, a belső rendszerekhez történő hozzáférésekhez használja a felhasználó a kiszivárgott jelszót, és a belső jelszócsere folyamatok hosszú átfutásúak (90-180 nap) – vagy egyáltalán nincsenek.

Kell-e most félnünk és aggódnunk?

Esemény után már minek aggódni? Akkor már csak az eseménykezel… eseményelnyelő… NA! …eseményutáni tabletta segít.

A listában található jelszavakkal nem is igen szeretnék foglalkozni, várom „Kripto” Norbi kolléga statisztikázását, viszont azért érdemes megnézni kicsit közelebbről ezt a listát.

A lista szerintem a „Public Combo List” kategóriába tartozik, mert bőségesen tartalmaz már korábban is megjelent/publikálódott hozzáférési adatokat.

*] gabriella.papp@mfa.gov.hu => Breach found! Seen in the LinkedIn breach that occurred on 2012-05-05.

*] marton.hajdu@mfa.gov.hu => Breach found! Seen in the Stratfor breach that occurred on 2011-12-24.

*] berki.erzsebet@szmm.gov.hu => Breach found! Seen in the Onliner Spambot breach that occurred on 2017-08-28.

*] lado.maria@szmm.gov.hu => Breach found! Seen in the LinkedIn breach that occurred on 2012-05-05.

*] portoro.peter@szmm.gov.hu => Breach found! Seen in the LinkedIn breach that occurred on 2012-05-05.

*] probald.anna@szmm.gov.hu => Breach found! Seen in the LinkedIn breach that occurred on 2012-05-05.

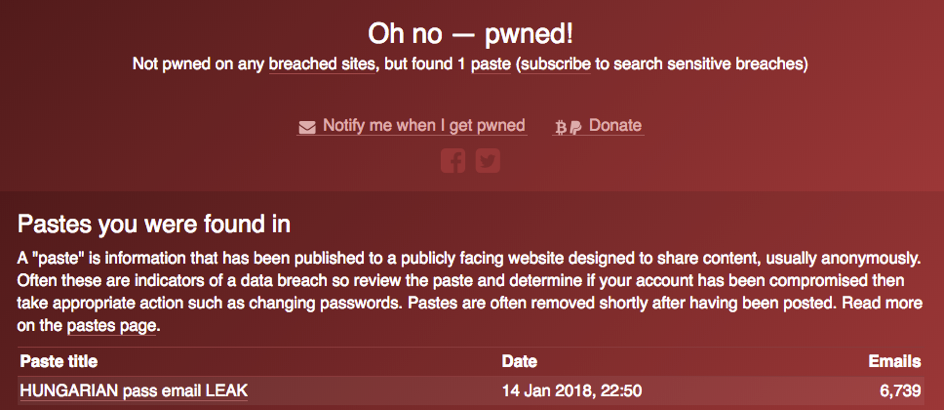

Megnehezíti az ellenőrzést, hogy sajnos (na jó, nem sajnos) az ingyenesen használható „Have I been Pwned –https://haveibeenpwned.com/” oldalra már betöltésre került a több, mint 6000 rekordot tartalmazó lista, szóval a tömeges ellenőrzésre kiválóan használható recon-ng modul elvileg mindenre „Breach found” üzenettel tér vissza – illetőleg nálam valamiért mégse (mintha csak a korábbi breacheket látná, és a mostani adatokat nem kapná meg API-n keresztül).

https://haveibeenpwned.com

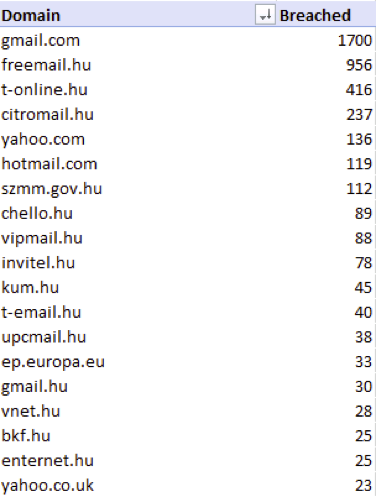

TOP 20 domain

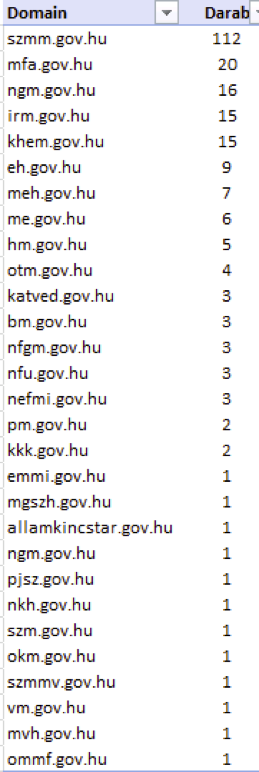

Azért gyanús nekem a Public Combo List dolog, mert nagyon változatos a domainek eloszlása, és sok olyan domain címet tartalmaz, amely igazából ma már nem használt – főleg ha a kormányzati domaineket nézzük.

A kormányzati domainek zöme már nem aktuális, a szervezetek kb. ötször átalakultak, stb.

gov.hu domainek

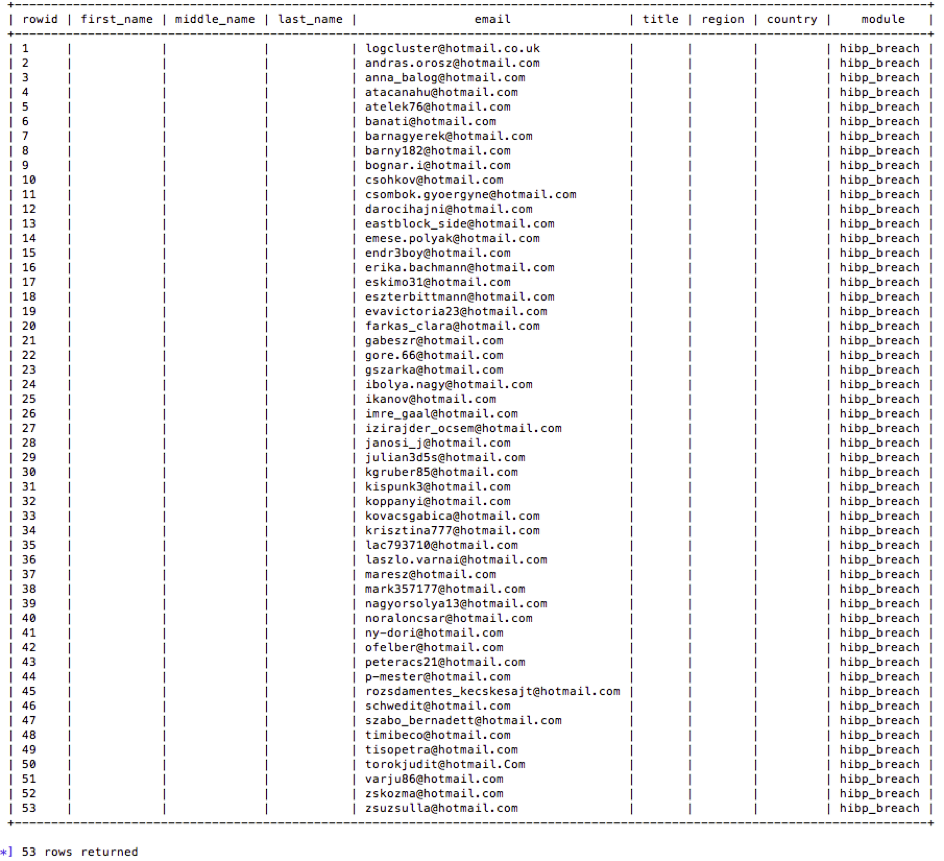

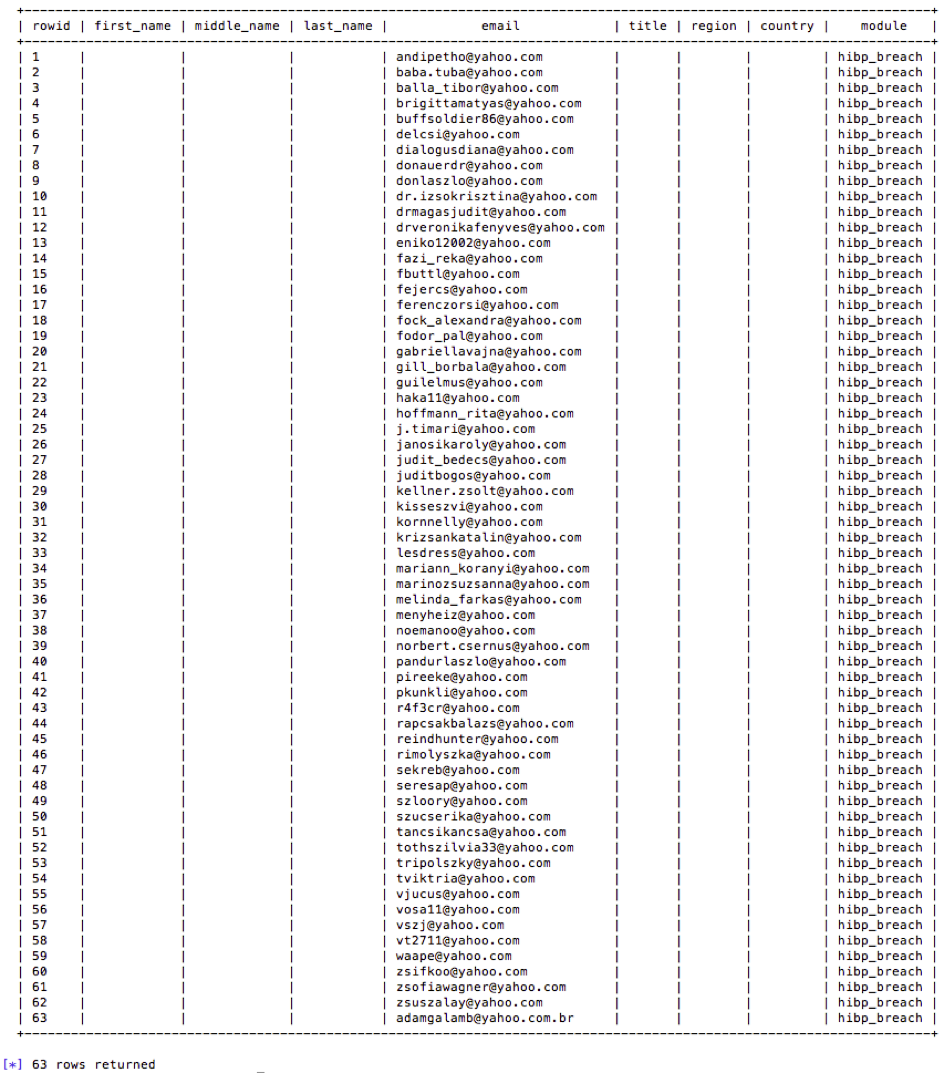

Nyilván az is nagyon gyanús, hogy sok cím (főleg a gmail, hotmail, freemail címek közül) már sok publikus breach listában megjelent – ez tipikusan a Combo List sajátossága, azaz a korábban megjelent listákból állítják össze az „új” lista gerincét.

A 119 hotmail.com-os címből 53 már korábbi breachekben is szerepelt, akár többen is. A 138db yahoo.com-os címből 63 szerepelt már korábbi breachekben (összesen valami 180db yahoo-s cím van a listában. Az 1700db gmail-es címből 519 szerepelt korábbi listákban.

63 yahoo.com végű cím már korábbi listákban is szerepelt

Nade mért teszik ezt? Miért kerültek ebbe bele már korábbi szivárgások adatai?

Mert nincs betyárbecsület, azért. 🙂

A feketepiacon a Combo Listák értéke a legkisebb, a vásárlók úgy is vannak vele, hogy a 80% 20%-nak 20%-a lehet új, eddig még nem megjelent account, a többi meg szemét, vagy korábban már ezerszer megjelent rekord.

Százezres, milliós Combo Listákat vásárolnak a csúnyabácsik és nénik, szóval a 6000-res Combo lista szerintem nemigen érhet túl sokat, kivéve, ha valid és új adatokat is tartalmaz (márpedig újat tartalmaz, a validságát meg ugye nemigen akarnám ellenőrizni, ha egy berletért ekkora hercehurca volt, akkor ezért alighanem kerékbetörnének.

Ami még érdekes a Combo Listák esetében, hogy többször láttam már, hogy teljesen valótlan jelszavak szerepelnek az ilyen listákban. Szintén a betyárbecsület rovására kell írni: egyszerűbb egy korábban már meglévő email címhez (vagy LinkedIn-ről legyűjtött címekhez) random jelszót generálni és ezekkel felhízlalni a listát (ezért érnek a kombó listák keveset a kiberdarkpiacokon).

Viszonylag egyszerűen kiszúrhatók az ilyen jelszavak, egy átlagos magyar felhasználó ritkán használ olyan jelszót, hogy „RX4%6!3.vs+!aQD” 🙂 Sajnos. Aki végig pörgeti ezt a listát, látni fogja, hogy jelen listában gyanúsan „szép” jelszavak találhatók (mármint tényleg jómagyarjelszavak).

Dr. WHO

PP barátom (professzionális Incident Responder) kiszúrta, hogy a listában meglehetősen sok a doktor – „dr”, „dr.” kezdetű cím, szóval, ha nem valami kamarai oldalról származnak az adatok, akkor lehetséges, hogy a Complex Jogtár online adatbázisából valamikor kiszivárgott hozzáférések lehetnek ezek a „doktorok” (380 db).

Egy ismerős ismerőse – aki szerepel a listán megerősítette,- hogy azt a jelszót, amellyel a listában szerepel, a Jogtárban használta, kb. 5 évvel ezelőtt.

Annyival még kiegészítenem a doktorokat, hogy a 380 „dr.”-ból azért 57 doktor egyéb, már régebbi breachben is szerepelt

A jelszavakon végigszaladva 85 olyan hozzáférést lehet találni, amely feltehetőleg de nem megerősítve a BruxInfo-ból származhat. Érdekes, hogy sok esetben azonos, vagy nagyon mintakövető jelszavak vannak ezeknél a hozzáféréseknél, pl. brux0707 – brux0909 – esetleg valami default jelszavak lennének, amiket a rendszer létrehoz?

Szintén sok hozzáférés köthető egy kamatkalkulátor alkalmazáshoz, lehet, hogy a kamatkalkulator.hu? – Szerintem a következő napokban egyre több forrás lesz majd meghatározható.

De mire jók ezek a kombó listák?

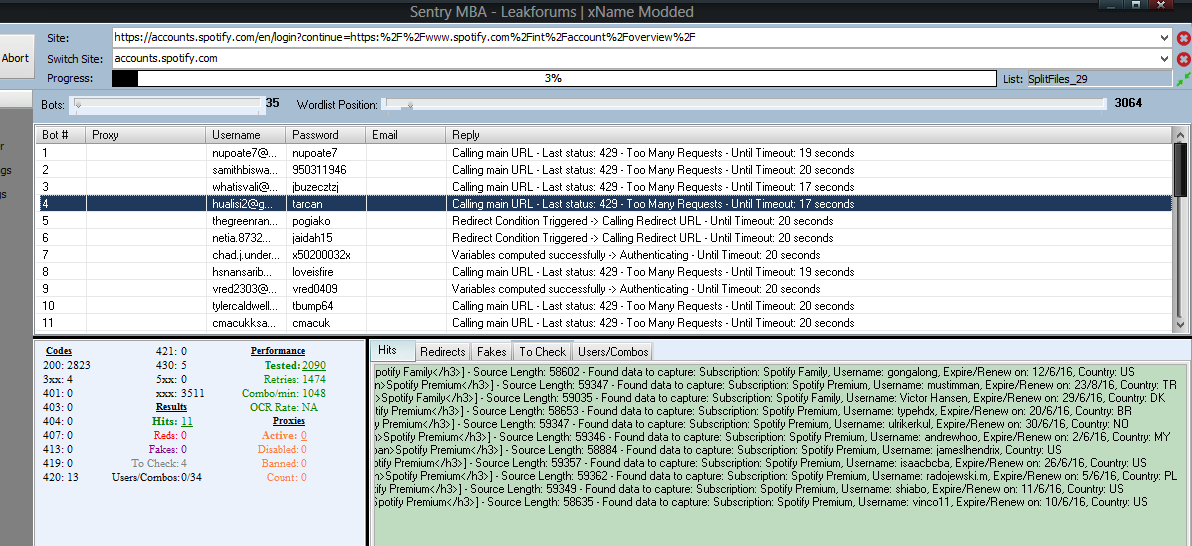

Úgy néz ki a dolog, hogy a csúnyabácsik és csúnyanénik összevásárolnak/letöltenek/megszereznek mindenféle accountokat tartalmazó listákat, azokat aztán betöltik jóféle szoftverekbe (pl. Sentry MBA) – és elkezdik tolni az összes közösségi oldal bejelentkezésére, webmail loginokra, stb.

Aztán ha 2M rekordból összejön 2000-4000 sikeres bejelentkezés (tehát a 2M rekordos listából van 2000-4000 valid), akkor nagyon örülnek, és onnan már jóféle adatokhoz férnek hozzá, megszemélyesítést csinálhatnak, „személyiségtolvajlást” és hasonló kiberbűn-dolgokat.

Sentry MBA – próbálkozom, tehát vagyok

Ami vicces, hogy a Sentry MBA-hoz megírt Facebook, Linkedin, GMail, stb. próbálgató komponensek mellé a piacokon mindenféle egyéb szolgáltatás próbálgatását is lehetővé tevő kiegészítőket lehet vásárolni (Amazon, Netflix, PayPal, stb.), néha a 2M accountos lista árának sokszorosáért.

Szóval összefoglalva éppen ideje volt már egy hazai érintettségű breachnek, és azért a januári Sajnálatos Kiber Események – SKE alapján jó évnek nézünk elébe.

Forrás: http://kiber.blog.hu/