Ransomware a Github-on

Ez olyasfajta címadás, mint a Vesztegzár a Grand Hotelben vagy Vanek úr Párizsban – és tulajdonképpen amennyire látszólag semmi keresnivalója Vanek úrnak Párizsban, legalább ennyire nincs keresnivalója zsarolóprogramnak a Github-on. Azaz várjunk csak, keresnivalója talán mégis van, még pedig Bitcoin formájában.

Na de mi is történt pontosan? A Github, GitLab és Bitbucket fiókok tulajdonosai közül pár napja egyre többen kezdtek el panaszkodni, hogy ismeretlenek beléptek a tárhelyükre, letöröltek mindent, majd üzenetet hagytak hátra.

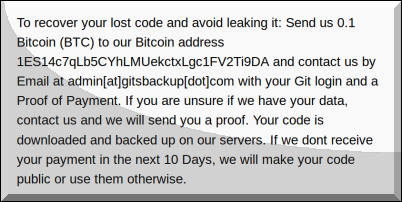

Ebben azt közlik, hogy a fejlesztők a megsemmisített forráskódokat csak akkor kaphatják vissza, ha váltságdíjat fizetnek, ennek összege 0.1 BTC, azaz mai árfolyamon nagyjából 170 ezer forintnak megfelelő virtuális valuta.

Az egységes formalevél állítása szerint a pénzfizetésre tíz napot kapnak az áldozatok, különben nyilvánosságra hozzák a túszul ejtett forráskódokat vagy törlik azokat.

Amiatt, hogy leinformálhatóak legyenek a támadók, ellenőrzési lehetőséget is kínálnak, ennek alapján kódrészletekkel is tudják bizonyítani, hogy az adatok tényleg náluk vannak, saját szervereikre lementve találhatóak.

Nagy meglepetést jelentene, ha egy fejlesztő mentés nélkül, csak a repókban tárolná élete fő művét, vagyis remélhetőleg senki nem fizet majd, hanem mosolyogva előveszi a mentéseit. Nem tudunk még adatokat arról, vajon volt-e aki már fizetett, és a pénz utalás után valóban helyreállt-e a rend a fiókjában.

Mindenesetre mint a közönséges ransomware esetekben, itt is lebeszélik a biztonsági szakemberek az áldozatokat a fizetésről, hiszen ezzel bűnözőket támogatunk anyagilag és bátorítjuk az elkövetőket az ilyen cselekmények folytatására – lám megéri próbálkozni. Emellett az üzemeltetők – akik először nem reagáltak a támadás hírére – ám később azt ígérték, hogy saját mentésből lehetőségeikhez képest helyre fogják állítani a kárvallott felhasználók elveszett forráskód adatait.

A Github üzemeltetői az okokról szólva mindenesetre hivatalosan is jelezték, semmi olyan generális támadásról nincs tudomásuk a saját rendszerükben, amelyek ilyen széles körű, kiterjedt incidenst okozhattak volna. Szerintük sokkal valószínűbb, hogy az áldozatul esett fejlesztők jelszavai más csatornákon kerülhettek illetéktelen kezekbe, és így kompromittálódhattak az említett fiókok.

A Github.com a gyanús accountoknál jelszó resetet hajtott végre, és biztonsága érdekében arra kér mindenkit, hogy amint ez az elvárt bevett gyakorlat – titkosítva tárolja a jelszavait, egyedi és erős jelszót válasszon, valamint a jövőben mindenképpen éljen a kétfaktoros autentikáció lehetőségével.

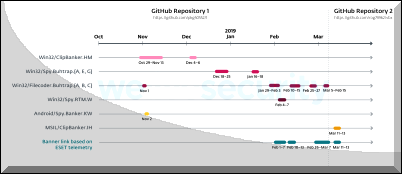

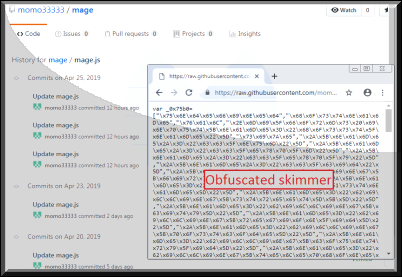

Jeremy Galloway, az Atlassian biztonsági kutatója szerint legalább ezer vagy még több fiók került bajba. Az incidens részleteiről az ESET közölt hosszabb átfogó beszámolót, eszerint az orosz yandex oldalról indított testreszabott kártékony hirdetési kampány volt a kiindulópontja a támadásnak, amelyben a megcélzott fejlesztők számára jogi, számlázási bannerek jelentek meg.

Aki erre rákattintott, az elindított a Buhtrap backdoor egy variánsát, és egy kártékony script segítségével megfertőzte a számítógépet. A részletes, angol nyelvű összefoglalót itt lehet elolvasni: https://www.welivesecurity.com/2019/04/30/buhtrap-backdoor-ransomware-advertising-platform/

Forrás: https://antivirus.blog.hu