Elképesztő indokkal nem fizet a kiberbiztosító

Jó pár éve már, hogy többek közt a szervezett DDoS támadások, valamint a nagy volumenű ransomware pusztítások, leállások miatt megszületett a kiberbiztosítás intézménye. Ez ugye azt lenne hivatott szolgálni, hogy a befizetett díj függvényében – ha az ügyfél mindeközben maga is az elvárható legnagyobb gondossággal járt el – megtéríti neki a kárt és az a biztosítási pénzből fizetheti helyreállítás költségeit. Elvileg ez tényleg ilyen szépen hangzik. És hogy mi a különbség az elvek és a gyakorlat között? Elvileg persze semmi, gyakorlatilag azonban…

Mielőtt fejest ugrunk a mai történetbe, érdemes visszautalni egy korábbi incidensre. 2016. augusztusában történt, hogy Brian Krebs, biztonsági szakértő a blogjában leleplezett egy vDOS nevű izraeli alvilági üzleti “vállalkozást”, amely 2 év alatt 600 ezer USD bevételt könyvelhetett el.

A pénzért hirdetett – többek közt megfertőzött zombigépek erőforrásainak rejtett kihasználásával mintegy 150 ezer alkalommal léptek DDoS támadási akcióba. A leleplezés után azonban előbb házőrizetbe kerültek a bandatagok, majd ezt az FBI letartóztatása követte.

Ezután a társtettesek bosszúból minden idők addigi legnagyobb DDoS támadását indították el Krebs oldala ellen, egy 620 Gbit/sec mértékű túlterheléses elárasztást. És itt kezd el érdekes fordulatot venni az eset, mert bár Krebsnek volt megkötött szerződése az Akamai/Prolexic céggel DDoS elleni szolgáltatásra, az a támadási hullám kezdetén felmondta azt.

Erre jött aztán az a komment, hogy: “Azért az jó, hogy a biztonságodért felelős tech cég 2 órán belül felmondja a szerződést. kb mint amikor biztosítócégek árvíz előtt felmondanak több éves-évtizedes biztosításokat”.

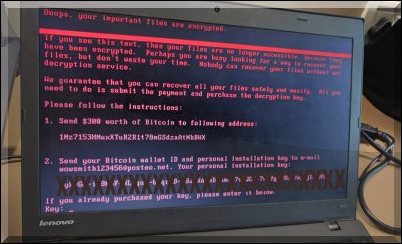

Innen továbblépve akkor a NotPetya támadásról és annak kártételeiről kell még röviden beszéljünk. Mint az közismert a NotPetya ransomware egy olyan 2017-es támadási sorozat része volt, amelynek célpontjai elsősorban ukrajnai üzleti vállalatok, ipari irányítórendszerek ellen irányult.

Az adatlopást végző, merevlemezt is törölni képes, zeroday sebezhetőségeket (EternalBlue, EternalRomance) kihasználó backdoor kártevő az ESET vizsgálata szerint különféle irányított szabotázsakciókban is sikeresen szolgálta a távoli támadók rombolási céljait, de elsősorban persze zsarolóvírusként keserítette meg világszerte sokak életét. Gyanítható, de nyilván nem bizonyítható, hogy oroszok lehettek az elkövetők, ám az orosz kormány hivatalosan mindig is tagadta ez irányú felelősséget.

És akkor máris a jelenbe ugrunk, a svájci biztosítók azt közölték a NotPetya károkat elszenvedő és kiberbiztosítással rendelkező amerikai élelmiszeripari ügyfelükkel, hogy az érvényes kiberbiztosítás megléte ellenére mégsem fizetnek nekik. A 2017-es Windows gépek ellen zajló zsarolóvírusos, váltságdíjat követelő támadás ugyanis tádáááám – szerintük háborús cselekmény volt.

A Mondelez cég óriási károkat szenvedett el, mintegy 1700 szervere és 24,000 laptop esett áldozatul a fertőzésnek. Ez az úgynevezett “háborús cselekmény” indoklás, vagy inkább csak ürügy már csak azért sem állja meg a helyét, hiszen az USA nem áll hadban Oroszországgal, és semmilyen hadiállapot kimondása nem történt, vagyis ez inkább csak egy szokatlan megúszási vagy időhúzási kísérlet.

Emiatt az ügy bíróságra került, ugyanis a Mondelez 100 millió dolláros pert indított a zürichi székhelyű biztosító ellen. A pernek a konkrét eseten túlmutatóan abban is kiemelt fontossága van, hogy precedens jellegűen irányadó lehet minden hasonló, kiberbiztosítással kapcsolatos élő és jövőben kötött szerződésre, az ezzel foglalkozó piac további alakulására.

Forrás: https://antivirus.blog.hu