Védtelenek az otthoni okoseszközeink

A Princeton Egyetem kutatása szerint az otthoni eszközök elleni támadások révén akár az áramhálózatok is megbéníthatók. A kiberbűnözők internetes hálózatba kapcsolt háztartási készülékeket köthetnek be botnet hálózatukba, hogy manipulálhassák az energiahálózatot, és végső soron a kisebb helyi áramkimaradásoktól kezdve a nagy kiterjedésű áramszünetekig szinte bármilyen kár okozására képesek. Az ESET szakemberei összegyűjtötték a legfontosabb tudnivalókat, amit tudni érdemes a háztartásokat is érintő MadIoT támadásokról.

Az egyetemi kutatás kifejezetten a hétköznapi elektromos háztartási készülékekre, például a sütőkre, hősugárzókra és légkondicionálókra összpontosított, amelyeket gyakran mobil alkalmazások vagy intelligens otthoni központok vezérelnek. A szakemberek nem fókuszáltak semmilyen konkrét biztonsági hibára vagy eszközre, hanem olyan kísérleti forgatókönyvet készítettek, amely a hackerek lehetséges támadását szimulálta.

A képzeletbeli támadások alapja az volt, hogy a kiberbűnözők miként okozhatnának zavarokat az elektromos hálózatban anélkül, hogy betörnének az áramszolgáltató hálózatfelügyeleti és adatgyűjtő (SCADA) rendszerébe. Ezenkívül a hálózat ellátási oldala helyett a “MadIoT” (Manipulation of demand via IoT) névre keresztelt támadások a felhasználói oldal gyengeségeire összpontosítottak.

A MadIoT-támadások forrásait a széttagolt természetük miatt nehéz azonosítani és lekapcsolni a hálózatról. Ráadásul a támadások könnyen megismétlődhetnek a valóságban, mivel a bűnözőknek nincs szükségük az üzemeltetéssel kapcsolatos adatokra, azok nélkül is végre tudják hajtani akcióikat.

Az egyetemi teszt szimulációk mellett sajnos a tényleges áramhálózatok elleni valódi támadások sem ismeretlenek a védelmi szakembereknek. Ukrajnában két komoly támadás is okozott áramkimaradást az elmúlt években. Az ESET kutatói az incidens felfedezése után kielemezték az Industroyer néven ismert kártevő-mintákat, melyek még 2016 decemberében okoztak óriási áramkiesést Kijevben és a környező településeken. A felfedezett rosszindulatú kódok képesek voltak ellenőrizni a villamosenergia-alállomás kapcsolóit, illetve közvetlenül a megszakítókat, egyes esetekben szó szerint le- és felkapcsolva azokat.

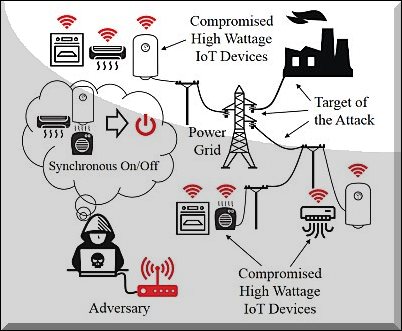

Hogyan működhet mindez? Először is a MadIoT típusú támadások frekvencia-instabilitást eredményeznek. Ennek oka a nagyteljesítményű internetre kapcsolt eszközök teljesítményének hirtelen növekedése vagy csökkenése, miközben be- vagy kikapcsolják a berendezéseket.

Az áramigény és a rendelkezésre álló mennyiség közötti egyenlőtlenség a rendszer frekvenciájának hirtelen csökkenését idézi elő. “Ha ez az egyensúlyhiány nagyobb, mint a rendszer meghatározott küszöbértéke, akkor az így manipulált frekvencia elérheti azt a kritikus értéket, amely a generátorok meghibásodását és nagyfokú áramkimaradást okozhat” – írták a tudósok.

Egy amerikai elektromos hálózattal végzett szimuláció eredményei szerint az energiaigény 30%-os növekedése elegendő ahhoz, hogy az összes generátor kioldódjon. Egy ilyen támadáshoz a kiberbűnözőknek közel 90 ezer légkondicionálóhoz vagy 18 ezer elektromos vízmelegítőhöz kell hozzáférniük a célzott földrajzi területen belül. Másrészt a kiberbűnözők vezetékhibákat is okozhatnak az energia iránti kereslet újraelosztásával, amelynek eredménye az energiarendszer meghibásodása. Ez utóbbit úgy lehet elérni, hogy bizonyos helyeken növelik az áram iránti igényt, például a készülékek IP-tartományon belüli bekapcsolásával, míg más IP-tartományban található készülékek esetében viszont éppen csökkentik az energiaszükségletet.

A kutatók szimulációkat alkalmaztak annak kimutatására, hogy egy lengyel hálózatban az áramszükséglet mindössze 1%-os növekedése már 263 vonalhibával és 86 százalékban kimaradással járt. Egy ilyen méretű támadáshoz hozzávetőleg 210 ezer klímaberendezéshez való rosszindulatú hozzáférés szükséges, ami elviekben könnyen kivitelezhető, hiszen ez a lengyel háztartásokban található berendezések mindössze 1.5%-a.

A harmadik kísérleti forgatókönyv szerint egy kiválasztott közüzemi szolgáltató esetében lehetett növelni a működési költségeket a keresleti görbe manipulálásával. Például, ha az áram iránti igény az előre jelzett érték fölé kerül, a hálózat üzemeltetője kénytelen magasabb áron áramot vásárolni egy tartalékgenerátortól. Ez nyilvánvalóan károsítja az egyik szolgáltatót, miközben előnyhöz juttat egy konkurens másikat. Ebben az esetben a támadást akár pénzügyi indítékok is vezérelhetik, nem pedig az infrastruktúra károsítása.

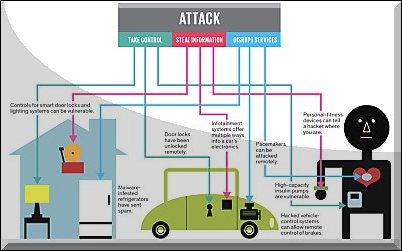

Kétségtelen, hogy a MadIoT támadások hasonlítanak a szolgáltatásmegtagadási (DDoS) támadásokra, ahol a botnetbe ágyazott eszközök olyan hatalmas adatforgalommal árasztanak el egy weboldalt vagy kiszolgálót, hogy a szolgáltatás elérhetetlenné válik. Egy sor korábbi DDoS támadás, amelyet 2016. augusztus 21-én 600 000 feltört IoT eszköz felhasználásával végeztek, az internetes tevékenység széleskörű megzavarását eredményezte az Egyesült Államokban.

A MadIoT támadások egyik korlátja, hogy a DDoS-támadásokkal ellentétben a kompromittált botokat egy adott fizikai területen, például egy villamosenergia-rendszer határain belül kell elhelyezni, nem pedig szétszórva szerte a világban. Lehet, hogy ez lesz majd a jövő? Mindenesetre a legfontosabb tanulság, hogy a hálózatüzemeltetőknek gondoskodniuk kellene arról, hogy infrastruktúrájuk készen álljon a hirtelen terhelésváltozásokra. Ugyanakkor az IoT eszközök gyártóinak szigorú teszteléseket kellene végezniük a sérülékenységek felderítéséhez, így biztosítva, hogy az eszközök ne jelenthessenek könnyű célpontot a kiberbűnözők számára.

Mint ismeretes, pár héttel ezelőtt egy másik kutatócsoport azonosított súlyos biztonsági hibákat néhány internetre kapcsolt öntözőberendezés firmware-jében, amely lehetővé tenné a támadók számára, hogy távolról be- és kikapcsolják ezeket az eszközöket. A kutatók figyelmeztetése szerint a jövőben akár olyan súlyos támadásokra is lehet számítani, amely komoly hatással lehet egy komplett város vízrendszerére, hiszen a támadók a víztartalékok lecsapolását is képesek lehetnek elérni ezzel a módszerrel.

Forrás: https://antivirus.blog.hu