Ultraszodómikus email kliens sérülékenység

Anti-Spoofing bypass since 1992 (RFC-1342)

Kíváncsian várom, idén érkezik-e még valami hasonló, kifejezetten ultraszodómikus sérülékenység, vagy ezzel a csodával kifújt a 2017-es esztendő?

Sabri Haddouche mutatott be egy elegánsnak éppen nem nevezhető, de a maga nemében zseniális bypass történetet, amellyel “átverhető” a levelezőszerver vagy az email védelmi megoldás email spoofing védelme.

Email spoofing: az adott Szervezet (Kispista Kft.) saját domain címét (kispista.hu) feladóként megadva (gyula@kispista.hu) beküldeni a levelet, ezzel jól megtévesztve a címzettet, aki azt hiszi, hogy házon belülről jövő „megbízható feladótól” levél, és jól megnyitja a levelet (és megfertőződik, adatokat ad meg, stb.).

A jól beállított email védelmi megoldások blokkolják az olyan leveleket, ahol a levél feladója ugyanaz a domaint használja, mint amelyet a rendszernek meg kell védenie (protected/internal domain).

Azonban a trükk jelen esetben az, hogy a támadó meg sem kíséreli a feladó email címét meghamisítani.

Egyszerűen úgy formázza meg a címet, hogy ha az email kliens megjeleníti a levelet, úgy tűnjön, mintha a szervezeten belülről érkezett volna.

Példa:

A <kovacs.gusztav@securenetworx.hu; @hackerdomain.com> cím a levelezőkliensben kovacs.gusztav@securenetworx.hu feladónak fog látszani.

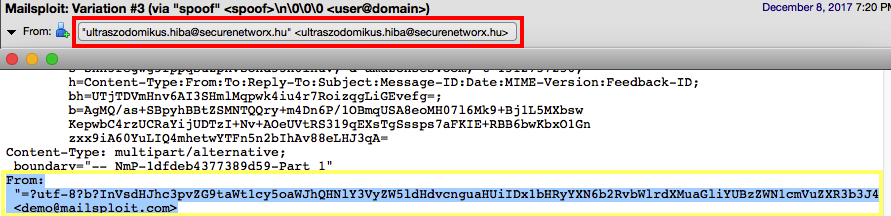

Durvább példa, Base-64 alapon:

A <=?utf-8?b?dWx0cmFzem9kb21pa3VzLmhpYmFAc2VjdXJlbmV0d29yeC5odQ==?==?utf-8?Q?=0A=00?=@hackerdomain.com> cím a levelező kliensben ultraszodomikus.hiba@securenetworx.hu feladónak fog látszani.

Egészen elképesztő, hogy a karakterkódolások és a vezérlőkarakterek 2017-ben még mindig ilyen galibát tudnak okozni.

Még jobb hír, hogy bizonyos levelező kliensek esetén az email header From mezőjének manipulálása XSS és kódfuttatásra is lehetőséget ad, csak hogy jó legyen.

Mit lehet tenni?

A Mailsploit oldalán (https://www.mailsploit.com) le tudjátok tesztelni, hogy a levelező kliensetek (de aki lusta, az nézze meg az érintett eszközök listáját itt: https://docs.google.com/spreadsheets/d/1jkb_ZybbAoUA43K902lL-sB7c1HMQ78-fhQ8nowJCQk/edit#gid=0 – és adja hozzá a Zimbra Desktop Mac OS X-et, valamint a Zimbra webmailjét is a listához xD, megalol).

Elvileg az értesített gyártók javítást ígértek, szóval érdemes figyelemmel kísérni a levelezőkliensünk gyártóját, és telepíteni a javításokat. És persze a jóféle phishing-hullámra is érdemes lesz felkészülni.

Forrás:http://kiber.blog.hu