Itt a kétfaktor, hol a kétfaktor?

Az ESET szakemberei nemrégiben olyan hamis kriptovaluta alkalmazásokat fedeztek fel, amelyek eddig még nem látott technikával játsszák ki az SMS-alapú kétfaktoros azonosítást (2FA), megkerülve a Google nemrégiben életbe lépett korlátozásait. Mint emlékezetes, a Google 2019. márciusában tiltotta be az androidos alkalmazások esetében az SMS-üzenetekhez és hívásokhoz való hozzáférést, hogy megelőzze azok rosszindulatú felhasználását, aminek egyik korábbi emlékezetes esete volt például a magyar banki SMS-eket lopó Zeus kártevő variáns.

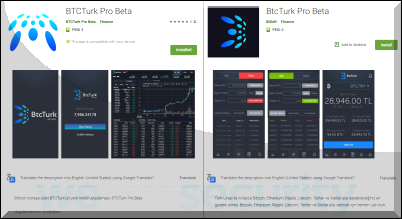

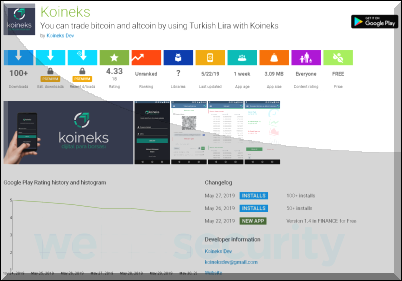

A “BTCTurk Pro Beta,” “BtcTurk Pro Beta” és “BTCTURK PRO” elnevezésű programok egy török kriptovaluta kereskedő, a BtcTurk alkalmazásának adják ki magukat, és céljuk a belépési adatok megszerzése. A kétfaktoros azonosításhoz szükséges SMS-üzenetek megzavarása helyett a trójai alkalmazások az egyszer használatos jelszavakat (one-time passwords – OTP) szerzik meg, az eszköz képernyőjén megjelenő hamis figyelmeztetések révén.

A 2FA értesítések olvasása mellett a preparált alkalmazások el is tüntetik ezeket, így a felhasználók nem értesülnek a jogosulatlan tranzakciókról. Mindhárom kártékony alkalmazás 2019. júniusában jelent meg a Google Play áruházban, azonban az ESET figyelmeztetése után eltávolításra kerültek.

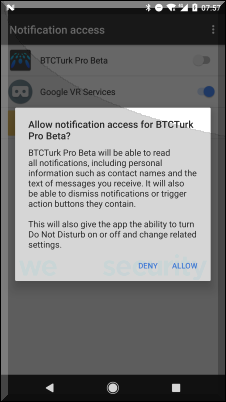

Hogyan működik mindez? Miután a hamis BtcTurk alkalmazások telepítésre kerültek, engedélyt kérnek az értesítésekhez való hozzáféréshez (Notification access). Ezután az alkalmazások így már tudják olvasni a készüléken más alkalmazások értesítéseit, sőt törölhetik vagy el is tudják tüntetni ezeket, illetve ha van kattintható gomb az értesítésekben, akkor a felhasználó beavatkozása nélkül észrevétlenül jóvá is hagyhatják a tranzakciókat a nevünkben.

Az ESET elemzése szerint a támadók kifejezetten az SMS és email alkalmazások által küldött jóváhagyó értesítéseket célozzák a támadás során.

A Google 2019 márciusától induló korlátozásainak egyik pozitív hatása az volt, hogy a hitelesítő adatokat ellopó alkalmazások többé nem tudtak visszaélni az SMS-alapú kétfaktoros azonosítási mechanizmusokkal. Most azonban, ezeknek a hamis alkalmazásoknak a felfedezésével, láthattuk az első olyan kártevőt, amely képes megkerülni ezt a korlátozást.

Az értesítésekhez való hozzáférési engedélyt az Android Jelly Bean 4.3 verziójában vezették be, ami azt jelenti, hogy szinte minden aktív androidos készüléket érint ez az új módszer. A hamis BtcTurk alkalmazások az Android 5.0-ás (KitKat) és újabb verziókra érhető el, így az androidos eszközök körülbelül 90 százalékát érinti.

A 2FA azonosítás megkerülésének hatékonysága terén, ennek a technikának is megvannak a határai: a támadók, csak az értesítés terjedelmének megfelelő szöveghez férnek hozzá, így nem garantált, hogy ez a rész tartalmazza az egyszer használatos jelszavakat.

Az SMS-ekben a 2FA üzenetek általában rövidek, és ezért az egyszer használatos jelszavak (OTP-k) beférhetnek ebbe a terjedelembe. Az e-mailes azonosítások azonban általában hosszabbak, így emiatt e támadási módszer ellen védettebbek. Az újonnan felfedezett androidos kártevőről további részleteket a WeLiveSecurity.com weboldalon lehet olvasni.

Végül pedig lássuk, mit is tehetnek a felhasználók, hogyan védhetjük meg magunkat ezen új módszerek, illetve általában az androidos kártevők ellen!

– Csak akkor bízzunk meg a kriptovalutás és más pénzügyi alkalmazásokban, ha a szolgáltatás hivatalos webhelyén lévő link vezet a Google Play áruházba.

– Csak akkor adjuk meg személyes adatainkat az online formanyomtatványokban, ha biztosak vagyunk abban, hogy azok biztonságosak és hivatalosak.

– Folyamatosan frissítsük készülékeinken mind az Android hibajavításait, mind pedig az alkalmazásokat.

– Használjunk megbízható mobilbiztonsági megoldást a fenyegetések blokkolásához és eltávolításához; Az ESET megoldásai észlelik és blokkolják ezeket a rosszindulatú alkalmazásokat, emellett arra is lehetőséget kínálnak, hogy biztonsági audit keretében bármikor felülvizsgálhassuk alkalmazásaink hozzáférési engedélyeit. Amikor csak lehetséges, használjunk szoftver alapú vagy hardveres tokeneket az egyszer használatos jelszavak generálásához, az SMS vagy e-mail helyett.

– Csak olyan alkalmazásokat használjunk, amelyeket megbízhatónak ítélünk, és még ezek esetében is csak azoknál engedélyezzük az értesítésekhez való hozzáférést, amelyeknek jogszerű oka van ezt kérni.

Forrás: https://antivirus.blog.hu